A Cloud Powers modern üzlet. Tárolja a kritikus adatokat, alapvető alkalmazásokat futtat és támogatja a csapatokat világszerte. Ahogy a felhő -elfogadás felgyorsul, a kockázatok is. A téves konfigurációk, a személyazonossági vak foltok és a fejlett támadások túlságosan összetettek az egycélú eszközök kezeléséhez.

Évek óta a felhőbiztonsági testtartási (CSPM) megoldások voltak a válasz. Megjelölték a konfigurációs hibákat, végrehajtották a megfelelést, és láthatóvá tették a csapatok felhő környezetét. De a mai gyors tempójú, több felhő világban ez már nem elég.

A CNAPPS (felhő-natív alkalmazásvédelmi platformok) növekedésével a vállalkozások egy olyan biztonság új korszakába kerülnek, amelynek célja a sebezhetőség láncainak kizsákmányoló támadók felülmúlása. A CNApps egy lépéssel tovább lép a CSPM-rel a teljes verem biztonságának biztosításával, a konfigurációktól a munkaterhelésig és a felhasználói jogosultságokig.

Ebben a cikkben megvizsgáljuk, hogy a CSPM önmagában nem fogja teljes mértékben megvédeni a felhőjét 2025 -ben, és milyen szervezeteknek kell maradniuk a mai kifinomult fenyegetések előtt. Merülj be!

| Kulcsfontosságú felvétel

• A CSPM önmagában nem tudja észlelni az élő fenyegetéseket vagy az összetett támadási utat. |

A CSPM továbbra is számít, de eléri a korlátait

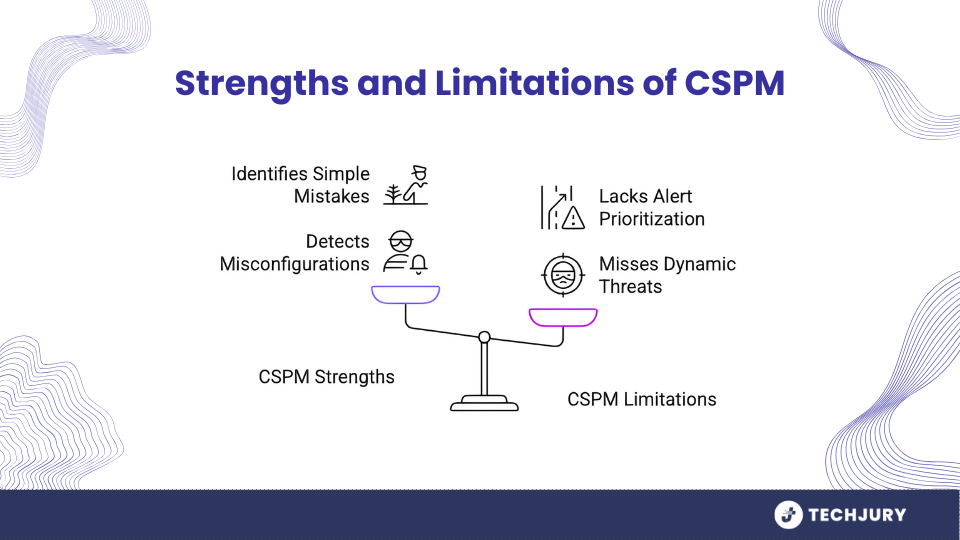

CSPM A szerszámokat a téves konfigurációk észlelésére építik fel. Elkapják az alacsonyan lógó gyümölcsöket, amelyek gyakran jelentős megsértésekhez vezetnek, ideértve a következőket is:

- Nyitott kikötők

- Titkosított felhőalapú tárolás

- Túlságosan megengedett felhasználói szerepek

- Bizonytalan alapértelmezett beállítások

Ezek az eszközök beolvassák a felhő környezeteket, beleértve az AWS -t, az Azure -t és a Google Cloud -ot, összehasonlítva a konfigurációkat a bevált gyakorlatokkal és a megfelelési keretekkel, mint például a GDPR, a HIPAA és az SOC 2. Segítenek a biztonsági csoportok azonosításában és kijavításában, mielőtt komolyabb kérdésekké alakulnának.

De a CSPM -ek jelentős korlátozással rendelkeznek. A statikus konfigurációkra összpontosítanak, nem pedig a dinamikus fenyegetésekre. Nem úgy tervezték, hogy a munkaterhelésben bekövetkezett rosszindulatú viselkedés észlelése, a legitim hitelesítő adatok visszaélése vagy a többszörös sebezhetőségeket átfedő támadási útvonalak.

A legfontosabb, hogy gyakran minden riasztást egyenlően kezelnek, megnehezítve a biztonsági csapatok azonosítását, hogy mely kockázatok megérdemlik az azonnali intézkedéseket.

| Tudta? A vállalatok több mint 90% -a valamilyen formában használja a felhőalapú számítástechnikát. Ez a robbanásveszélyes örökbefogadás drasztikusan megnövelte a fenyegetés szereplőinek támadási felületét, különösen a multi-felhő környezetben, ahol a láthatóság és a kormányzás nehezebb fenntartani. |

A fenyegetés táj kifinomultabbá válik

A modern felhő környezetek összetettek. A vállalkozások most mikroszolgáltatásokat, konténereket, szerver nélküli funkciókat és folyamatos integrációs csővezetékeket használnak. A fejlesztők a kódot több felhőplatformon keresztül telepítik gyors ciklusokban. Noha ez a megközelítés felgyorsítja az innovációt, új sebezhetőségeket vezet be, amelyeket a támadók készen állnak a kiaknázásra.

Lehet, hogy a konfigurációs hiba önmagában nem lehet kritikus. De ha párosul egy túlteljesített személyazonossággal vagy egy kitett munkaterheléssel, akkor ez egy nagyobb támadási út részét képezheti.

Gartner azt jósolja, hogy 2026 -ra több mint A felhőbiztonsági hibák 90% -a téves konfigurációkból származiknem elegendő identitáskezelés vagy rossz láthatóság. Pontosan ezek a területek, ahol a CSPM eszközök elmaradnak.

Mit csinálnak a CNAPPS valójában

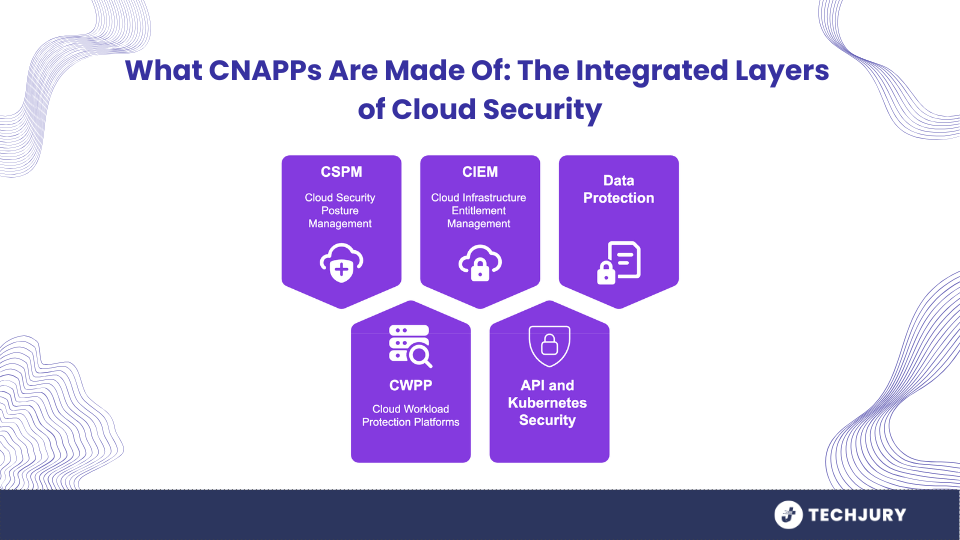

A felhő-natív alkalmazásvédelmi platformok meghaladják a téves konfigurációs ellenőrzéseket. A CNAPPS a biztonsági rétegek több rétegét egyetlen, integrált platformon konszolidálja. Ez magában foglalja:

- CSPM A konfiguráció kezelésére

- CWPP (Felhő munkaterhelés -védelmi platformok) A munkaterhelések, például a konténerek és a virtuális gépek ellenőrzéséhez

- Ciem (Felhőinfrastruktúra -jogosultsági menedzsment) Az identitás és a hozzáférési engedélyek nyomon követéséhez

- API és Kubernetes biztonság A felhő-natív architektúrák védelme érdekében

- Adatvédelem Annak biztosítása érdekében, hogy az érzékeny információk biztonságosan tárolódjanak és ne legyenek kitéve

Ezeknek a képességeknek a kombinálásával a CNAPP -k valamit csinálnak, amit a CSPM -ek nem tudnak. Összekapcsolják a biztonsági jeleket a környezet egész területén, és egységes képet hoznak létre a kockázatról. Az izolált riasztások megjelenítése helyett a CNApps segít megérteni, hogy ezek a problémák hogyan működnek együtt, és hol vezethetnek.

Például:

- A CSPM vizsgálat észlelhet egy nyitott felhőalapú vödröt.

- A CWPP rendellenes aktivitást jelezhet egy tartályon belül.

- A CIEM eszköz felfedezheti, hogy a felhasználó felesleges adminisztrátori jogosultságokkal rendelkezik.

Minden kérdés nem tűnik sürgősnek. De együtt képezhetnek egy láncot, amely lehetővé teszi a támadók számára, hogy a jogosultságok fokozódjanak és hozzáférjenek az érzékeny adatokhoz. A CNApps feltárja ezt a láncot, és segít a csapatoknak gyorsan cselekedni.

Számos CNApps grafikon alapú vizualizációkat is tartalmaz a támadási útvonalak térképezésére. Ezek a látványosság megmutatja, hogy a valós kizsákmányolás során hogyan lehet kombinálni a különböző sebezhetőségeket és engedélyeket, segítve a csapatoknak a legveszélyesebb kockázatok prioritásainak meghatározását.

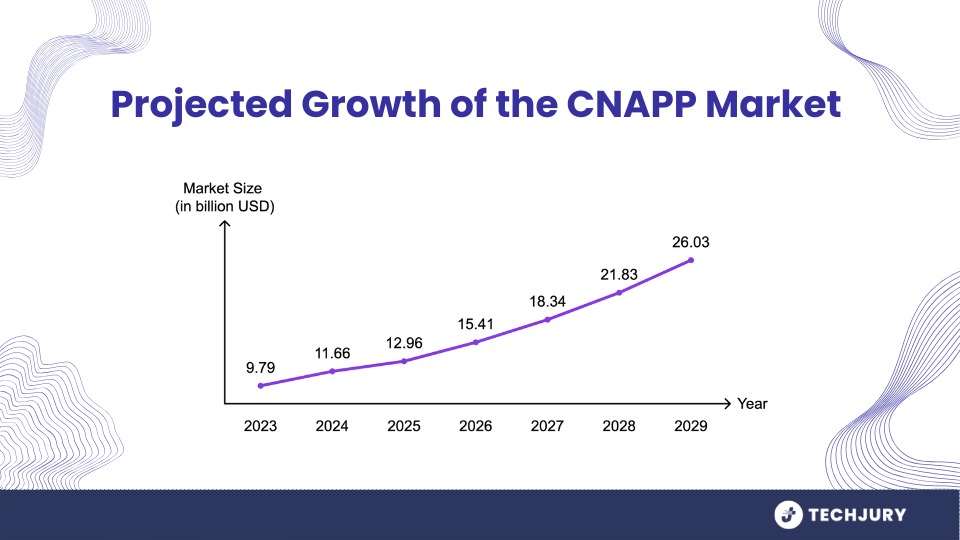

A CNAPP piac virágzik

Az intelligensebb, integráltabb felhőbiztonsági eszközök iránti igény a CNAPP elfogadásának előmozdítása. Az elemzők projektje, amely szerint a CNAPP -piac 2024 -ben becslések szerint 10,89 milliárd dollárról 2025 -ben közel 13 milliárd dollárra növekszik.

| Tudta? A vállalkozások 94% -a használja a felhőalapú szolgáltatásokat, és sokan több platformon működnek. Ez a növekvő bonyolultság felerősíti a biztonsági kockázatokat, elsősorban a munkaterhelés, az API -k és az identitások lazán irányításával. |

Ezt a gyors növekedést az alábbiak táplálják:

- Emelkedő több felhő bonyolultság

- A megnövekedett megfelelési igények

- A kifinomult, többlépcsős támadások növekvő hulláma

- Tehetséghiány a kiberbiztonsági szerepekben

- A költséghatékony, konszolidált biztonsági platformok szükségessége

Észak -Amerika vezet a CNAPP -elfogadás piacán érett felhőinfrastruktúrája, magasabb szabályozási előírásainak és sűrű koncentrációjának köszönhetően a vállalati gyártók számára.

Miért költöznek a szervezetek a CNAPPS -be?

A biztonság és a DevOps csapatok több oldal nyomását érzik. A felhőkörnyezet gyorsan fejlődik, és a hagyományos biztonsági eszközök küzdenek az alkalmazkodásban. Itt vannak a legnagyobb tényezők, amelyek ösztönzik a szervezeteket a CNApps elfogadására:

Több felhő bonyolultság

A legtöbb szervezet egynél több felhőszolgáltatót használ. A kockázatok kezelése a különböző platformokon keresztül nehéz egységes láthatóság és ellenőrzés nélkül. A CNApps az összes felhő környezetet egy biztonsági keret alá vonja.

Megfelelés és szabályozás

A szabályozó testületek most azt várják el, hogy a szervezetek egyértelműen ellenőrzik az identitáshoz való hozzáférést, a titkosítást és a munkaterhelés biztonságát. A CNApps segíti a megfelelőségi jelentéstétel automatizálását és csökkenti az ellenőrzési kockázatot.

Fejlett fenyegetés taktika

A támadók már nem támaszkodnak egyetlen sebezhetőségre. Összeállítják a gyengeségeket, hogy oldalirányban mozogjanak az infrastruktúráján. A CNAPPS szimulálja ezeket a támadási utakat, és segít megszakítani őket, mielőtt valódi károkat okoznának.

Riasztási fáradtság

A biztonsági csoportokat elárasztják a Disconnected Tools állandó riasztásai. A CNAPPS korrelálja a jeleket a rendszerek között, kiszűri a zajt és kiemelve azt, ami valójában számít.

Személyzethiány

A felhőbiztonsági szakértők felvétele nehéz. A CNAPPS csökkenti a nagy biztonsági csapatok szükségességét azáltal, hogy automatizálja az elemzés és a triage munka nagy részét. Számos feltörekvő kiberbiztonsági induló vállalkozás innovációt folytat ezen a téren, tovább tolja a CNAPP képességeit.

Szerszámkonszolidáció

A CSPM, a CWPP és a CIEM eszközök külön futtatása vak foltokat hoz létre.

A CNApps csökkenti a szerszámszapírást azáltal, hogy mindent egy műszerfalra és egy adatfolyamra kombinál, kiegészítve a modern architektúrákat, mint például a biztonságos hozzáférési szolgáltatás széle (SASE) a felhő és az él biztonságának fokozása érdekében.

Hogyan segítenek a CNApps valódi forgatókönyvekben

Ahhoz, hogy megértse, hogyan működik ez a gyakorlatban, vegye figyelembe a következő felhasználási eseteket:

- Kiskereskedelem: Az ünnepi vásárlási rohanás során az új felhőalapú szolgáltatások gyorsan elindulnak. A CNAPP segíti az esetek nyomon követését, az ügyféladatok biztonságát és az emberi hibákból való kitettség csökkentését.

- Fintech: Az Azure és a Google Cloud pénzügyi adatait kezelő társaságnak nyomon kell követnie a mikroszolgáltatásokat, érvényesítenie a hozzáférési politikákat és kimutatnia az anomáliákat. A CNAPP teljes láthatóságot és kockázati kontextust biztosít egy helyen.

- Egészségügyi ellátás: A felhőben lévő betegnyilvántartást szigorú megfelelési szabályok szerint kell védeni. A CNAPPS biztonságos a Kubernetes klaszterek, figyelemmel kíséri az identitáshoz való hozzáférést és biztosítja a titkosítási szabványok betartását.

- Média és szórakozás: A streaming platformnak meg kell kezelnie a globális forgalmat, miközben védi a szerzői joggal védett tartalmat. A CNAPPS Monitor API -kat, azonosítsa a konfigurációs hibákat, és biztosítsa a magánélet védelmét minden régióban.

| Tudta? A biztonság fokozása mellett a CNAPPS elősegíti a gyorsabb fejlesztési ciklusokat is azáltal, hogy a biztonsági ellenőrzéseket a fejlesztési folyamat elején integrálja, a „Shift-bal oldali” biztonság néven ismert gyakorlatot. |

Végső gondolatok: A felhőbiztonság teljes halom kontextust igényel

A felhőinfrastruktúra már nem statikus, és a fenyegetéseket sem célozza meg. Ahogy a fejlesztők gyorsabban építenek és globálisan működnek, a támadók okosabbak, láncolják a sebezhetőségeket, amelyek átcsúsznak a hagyományos védekezésen.

A CSPM megalapozta a felhő láthatóságának alapját. A CNAPPS az alapra épül a kockázatok összefüggésével, az élő munkaterhelések védelmével, az identitásszaporítás kezelésével és a biztonság előtérbe helyezésével a felhő-natív fejlődés előtérbe.

CNAPPS GYIK

Mi a 2025 -ös felhőbiztonság állapota?

2025-ben a felhőalapú biztonságot a valós idejű fenyegetések észlelése, a kontextus tudatában lévő kockázatelemzés és a platformonkonszolidáció határozza meg. Mivel a támadók többrétegű sebezhetőségeket használnak ki, az olyan eszközök, mint a CNApps, felváltják a Siled megoldásokat, hogy egységes védelmet biztosítsanak az identitások, a munkaterhelések, az API-k és a konfigurációk között.

Hogyan működik a CNAPP?

A CNApps olyan eszközökkel működik, mint a CSPM, a CWPP és a CIEM egy olyan platformon, amely figyeli, korrelál és prioritást élvez a felhőkörnyezetek közötti kockázatokkal. Valós idejű adatokat, támadási útvonal-elemzést és személyazonosság-feltérképezést használnak a többszörös szolgáltatást átfedő felületi fenyegetésekhez.

A CNAPP DSPM része?

Igen, egyre inkább. Az Data Security Posture Management (DSPM) integrálódik a CNAPPS -be, hogy mélyebb betekintést nyújtson az érzékeny adatok expozíciójába: hol él, ki férhet hozzá, és hogy veszélyezteti -e. Ez elősegíti a felhőadatok irányításának szigorítását és a jogsértési potenciál csökkentését.