A kiberbűnözők folyamatosan új utakat keresnek a vállalatok és magánszemélyek kihasználására azáltal, hogy megcélozzák eszközeik és hálózataik sebezhetőségét.

Egy tanulmány szerint több mint 2200 kibertámadás minden nap. Egy támadás 39 másodpercenként.

A hackerek különféle rosszindulatú taktikái közül kiemelkedik egy: a leminősítési támadások.

Ezek a támadások arról ismertek, hogy potenciálisan veszélyeztetik értékes adatainak és online tevékenységeinek biztonságát.

Ez a cikk feltárja e támadások bonyodalmait, feltárja változatos formáit, és ami a legfontosabb, hatékony stratégiákkal vértezi fel Önt az eszközei elleni támadások megelőzésére.

🔑 Kulcs elvitelek

- A régebbi, kevésbé biztonságos szoftvereket vagy protokollokat kihasználva a hackerek a fejlett biztonsági intézkedések megkerülésével jogosulatlanul hozzáférnek az adatokhoz.

- A hackerek emberközeli támadásokat alkalmaznak az elavult szoftverek és protokollok sebezhetőségeinek kihasználására.

- A figyelemre méltó típusok közé tartozik a POODLE, a FREAK, a Logjam, a BEAST és a SLOTH, amelyek veszélyeztetik a kommunikáció biztonságát és elfogják az adatokat.

- A szoftverfrissítéssel, az automatikus frissítések engedélyezésével, az alkalmazásletöltések körültekintésével, a robusztus hálózati biztonság megvalósításával és az adathalászat-figyelés gyakorlásával védekezhet a leminősítési támadások ellen.

- Tegye prioritásként a kiberbiztonságot, maradjon éber, válasszon jó hírű biztonsági megoldásokat, és tegye az internetes biztonságot a digitális biztonság legfőbb prioritásává.

Mi az a leminősítési támadás?

A leminősítési támadás a kibertámadás olyan formája, amikor a hacker arra kényszeríti a rendszert vagy hálózatot, hogy térjen vissza a szoftver vagy a kommunikációs protokollok régebbi, kevésbé biztonságos verziójára.

A cél? Az újabb verziókban befoltozott ismert gyengeségek és kiskapuk kihasználása, és ennek eredményeként a fejlett biztonsági intézkedések megkerülése.

Amikor valaki frissíti a szoftverét a legújabb verzióra, a támadó okosan manipulálja az ügyfél és a szerver közötti kommunikációt. Mindkét vég becsapása egy elavult, kompromittált verzió használatába.

| 🎉 Érdekes tény: A downgrade támadások „régi trükköket” használnak a modern biztonsági intézkedések kiaknázására, ráveszik a rendszereket, hogy kevésbé biztonságos verziókat használjanak, és jogosulatlan hozzáférést szerezzenek az adatokhoz. Ez olyan, mintha egy ősi kulcsot használnánk egy digitális erőd feloldásához! |

A következő szakaszok a leminősítési támadások mögött meghúzódó mechanizmusokat és azok különböző típusait vizsgálják.

Az alacsonyabb szintű támadások mechanizmusának megértése

A downgrade támadások egyetlen egyszerű tényt kihasználva működnek: a szoftverek és kommunikációs protokollok régebbi verziói általában több sebezhetőséget tartalmaznak, mint frissített társaik.

Ez a gyengeség kiváló lehetőséget jelent a támadó számára, hogy megsértse a rendszer biztonsági védelmét.

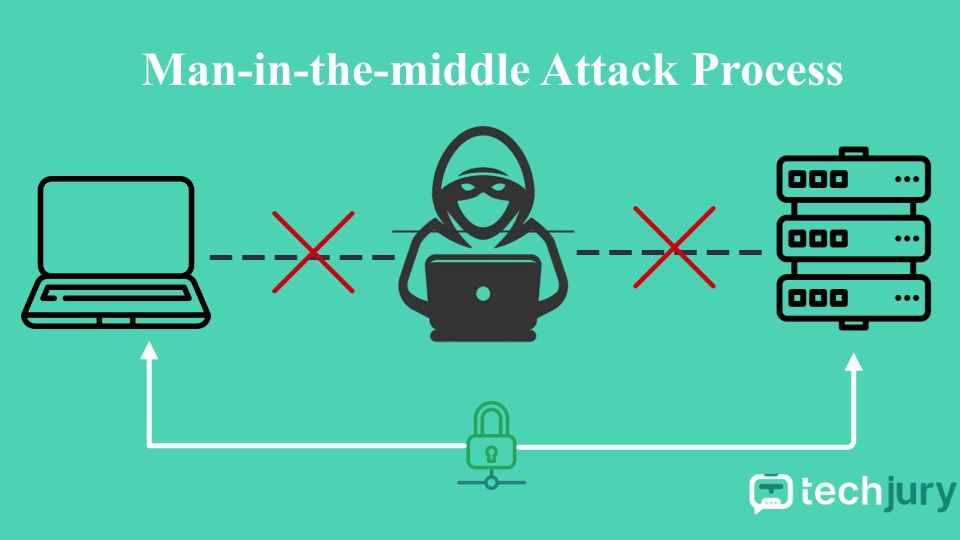

Ennek általános módja a köztes támadás (MITM), ahol a támadó megzavarja és manipulálja a felhasználó és a szerver közötti kommunikációt.

A szerver kénytelen lesz régebbi és kevésbé biztonságos TLS (szállítási réteg biztonság) vagy SSL (secure socket layer) protokollokat használni.

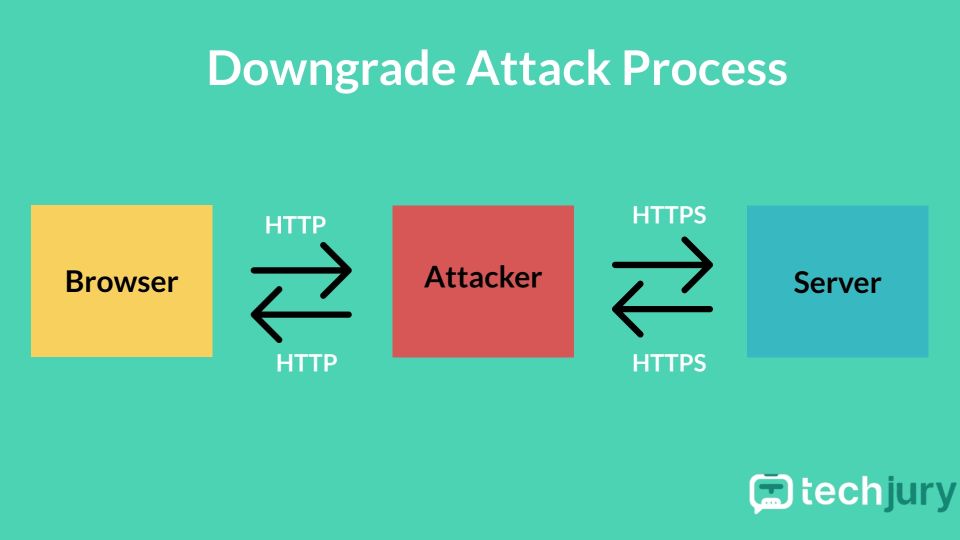

Ez a támadás gyakran ráveszi a webhely látogatóit, hogy a webalkalmazásokban nem biztonságos HTTP-kapcsolatot használjanak a biztonságos HTTPS helyett.

Az olyan protokollok, mint a STARTTLS, sebezhetőek a leminősítési támadásokkal szemben, mivel titkosítatlan kommunikációra térnek vissza, ha a titkosítás nem lehetséges.

Ezeknek a mechanizmusoknak a megértése alapvető fontosságú ahhoz, hogy egy lépéssel előrébb tudjon maradni, és megvédje magát attól, hogy különböző leminősítési támadások áldozatává váljon.

| 👍 Jó tudni! A downgrade támadások nemcsak a szoftvereket és protokollokat, hanem az eszközök firmware-ét is célozhatják. A firmware a hardverösszetevőkbe ágyazott alacsony szintű szoftver. A támadók leválthatják a firmware-t, és potenciálisan veszélyeztethetik a teljes hálózatot. |

A leminősítési támadások típusai

A leminősítési támadások különféle formákban jelentkeznek, és mindegyik eszközeink és hálózataink különböző aspektusait célozza meg.

Íme néhány a leghírhedtebb típusok közül:

- POODLE (Paddling Oracle on Download Legacy Encryption)

Az uszkár egy leminősítési támadás, amely az SSL 3.0-t, az SSL protokoll egy régebbi verzióját célozza meg. A támadó arra kényszeríti a kommunikációt, hogy visszaálljon a kevésbé biztonságos verziókra, és hozzáférjen az érzékeny információkhoz.

- FREAK (RSA exportkulcsok faktorálása)

Ez a támadás kihasználja az SSL/TLS protokollok gyengeségét, és a támadó gyengébb export-minőségű titkosítást kényszerít ki. Ez megnyitja az utat a titkosítás feltöréséhez és a kommunikáció lehallgatásához.

- Szálfatorlódás folyón

A Logjam támadás a Diffie-Hellman kulcscsere protokollt célozza. A FREAK támadáshoz hasonlóan a támadó alacsonyabb titkosítási szintre állítja le a kapcsolatot. Innentől kezdve kihasználják az algoritmus gyengeségeit, és visszafejtik az elfogott kommunikációt.

- BEAST (Browser Exploit Against SSL/TLS)

Ez a támadás az SSL/TLS protokollokra összpontosít, különösen azokra, amelyek olyan blokkos titkosítási algoritmusokat használnak, mint az AES-CBC. Ez lehetővé teszi számukra a biztonságos cookie-k visszafejtését és az illetéktelen belépést.

- SLOTH (Biztonsági veszteségek elavult és csonka átirat-kivonatokból)

A támadó kihasználja a biztonsági réseket az adatok digitális aláírással és kivonatolási eljárásokkal történő védelmében. A kivonatolás olyan, mintha az információkat egyedi kóddá alakítanánk, miközben az aláírás ellenőrzi az adatok hitelességét.

E gyengeségek kihasználásával a támadók alááshatják a kommunikáció biztonságát, megkönnyítve az érzékeny adatok elfogását és megfejtését.

| ⌛️ Dióhéjban: A leminősítési támadások különböző formákban jelentkeznek, és az eszközök és hálózatok különböző aspektusait célozzák. A figyelemre méltó típusok közé tartozik a POODLE, amely az SSL 3.0 protokollt célozza meg az érzékeny információk veszélyeztetése érdekében. A FREAK, a Logjam, a BEAST és a SLOTH más típusok, amelyek kihasználják a gyenge titkosítást, visszaminősítik a kapcsolatokat, és aláássák a kommunikáció biztonságát. |

Eszközének védelme az alacsonyabb szintű támadásoktól

Miután megértette a leminősítési támadások típusait, kulcsfontosságú, hogy megtanuljon megelőző intézkedéseket eszközeink és hálózataink védelmére.

Íme néhány hatékony stratégia, amellyel megvédheti magát a leminősítési támadásoktól:

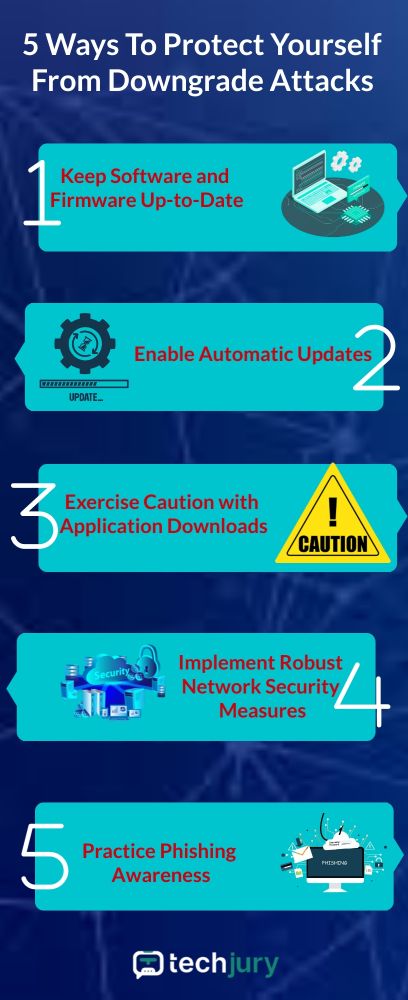

1. Tartsa naprakészen a szoftvert és a firmware-t

Rendszeresen frissítse szoftvereit, alkalmazásait és operációs rendszereit, hogy a legújabb fejlesztésekkel és biztonsági javításokkal rendelkezzen. A legfontosabb, hogy frissítsen a legújabb TLS-verzióra. Ez csökkenti annak kockázatát, hogy a sebezhetőség és a kizsákmányolás áldozatává váljon.

2. Engedélyezze az Automatikus frissítéseket

Amikor csak lehetséges, engedélyezze az automatikus frissítéseket az eszközökön. Ez biztosítja, hogy késedelem nélkül megkapja a legújabb biztonsági frissítéseket, csökkentve a hackerek lehetőségét, hogy kihasználják a leminősítési sebezhetőségeket.

3. Legyen óvatos az alkalmazások letöltésével

Töltsön le alkalmazásokat megbízható forrásokból, például hivatalos alkalmazásboltokból vagy megbízható webhelyekről. Legyen éber, amikor a rendszer felkéri az alkalmazások régebbi verzióinak telepítésére vagy használatára, mivel ezek ismert biztonsági hibákat tartalmazhatnak.

4. Határozott hálózati biztonsági intézkedések végrehajtása

Használjon tűzfalakat, behatolásérzékelő rendszereket és erős titkosítási protokollokat, hogy megvédje hálózatát a jogosulatlan hozzáféréstől és lehallgatástól.

5. Gyakorolja az adathalászat-figyelést

Legyen óvatos a gyanús e-mailekkel, üzenetekkel vagy hívásokkal, amelyek megpróbálják rávenni Önt a régebbi szoftververziók telepítésére vagy használatára. Gyakoroljon szkepticizmust, és ellenőrizze az ilyen kérések hitelességét, mielőtt bármilyen intézkedést megtenne.

| ✅ Profi tipp! Tartsa naprakészen a szoftvert és a firmware-t, engedélyezze az automatikus frissítéseket, legyen körültekintő az alkalmazások letöltésével, hajtson végre robusztus hálózati biztonsági intézkedéseket, és gyakorolja az adathalász tudatosságot, hogy megvédje eszközét a leminősítési támadásoktól. |

Ha követi ezeket a tippeket, és tájékozódik a legújabb biztonsági gyakorlatokról. Jelentősen csökkentheti annak kockázatát, hogy az alacsonyabb szintű támadások áldozatává váljon, és megóvja eszközeit és hálózatait a rosszindulatú szereplőktől.

Összefoglaló

Végezetül: megóvjuk eszközeinket és hálózatainkat a leminősítési támadásoktól és minden egyéb kiberbűnözéstől, amely a mai digitális korban egyre inkább elterjedt.

Proaktívabb lépéseket tehetünk, ha megértjük, hogyan működnek ezek a támadások, és hogyan védekezhetünk.

Ne felejtsen el tájékozódni, legyen éber, és helyezze előtérbe a kiberbiztonságot ebben a digitális fenyegetésekkel teli világban. Maradjon biztonságban a jó internetbiztonsági szokások megvalósításával, és a digitális biztonság prioritásaként.

GYIK

-

A leminősítési támadások hatással lehetnek a mobileszközökre?

Igen, a mobileszközök ki vannak téve a leminősítési támadásoknak, különösen akkor, ha elavult szoftvereket futtatnak, vagy a kommunikációs protokollok régebbi verzióit használják.

-

Minden leminősítési támadást távolról hajtanak végre?

Nem, míg a leminősítési támadások távolról is végrehajthatók, mások fizikai hozzáférést igényelhetnek az eszközhöz vagy a hálózathoz.

-

Vannak olyan eszközök, amelyeket kifejezetten a leminősítési támadások megelőzésére terveztek?

A különféle biztonsági megoldások és víruskereső szoftverek olyan funkciókat tartalmaznak, amelyek segíthetnek megelőzni a leminősítési támadásokat. Kutasson és válasszon megbízható termékeket, amelyek megfelelnek biztonsági igényeinek.