Felett 24 000 kiberbiztonsági incidens 2020 novembere és 2021 októbere között világszerte előfordult.

E támadások mögött olyan emberek állnak, akiket általában black hat hackernek vagy egyszerűen hackernek neveznek. E hackerek miatt a szervezetek világszerte keményen dolgoznak biztonsági rendszereik fejlesztésén.

Itt jönnek be az etikus hackerek, más néven fehér kalapos hackerek. Ezek a hackerek a tulajdonos beleegyezésével lépnek be a rendszerbe, hogy azonosítsák a sebezhetőséget vagy biztonsági problémákat.

A biztonsági hátsó ajtók javítása mellett a számítógépes rendszer biztonságának további javítására vagy szigorítására vonatkozó tervek kidolgozása is a munkaköri leírás részét képezi. Ennek érdekében az etikus hackerek különböző fázisokat követnek.

Ebből a cikkből megismerheti ezeket a különböző fázisokat, és megértheti, hogyan védekeznek az etikus hackerek a káros kibertámadások ellen.

🔑 Legfontosabb elvitelek:

- Az etikus hackelés egy legitim és beleegyezésen alapuló gyakorlat, amelyet a white hat hackerek hajtanak végre a számítógépes rendszerek sérülékenységeinek azonosítása és kezelése érdekében.

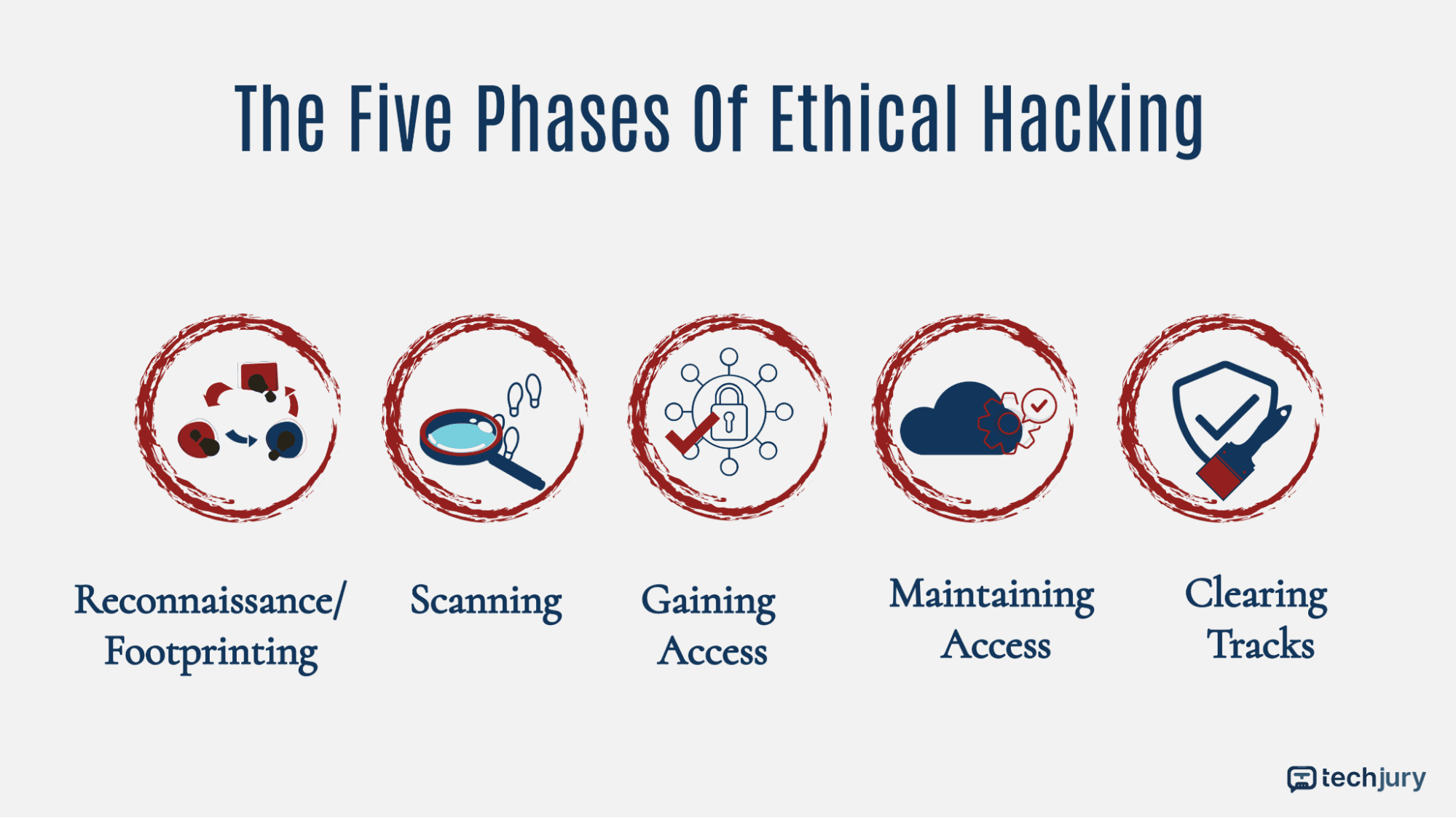

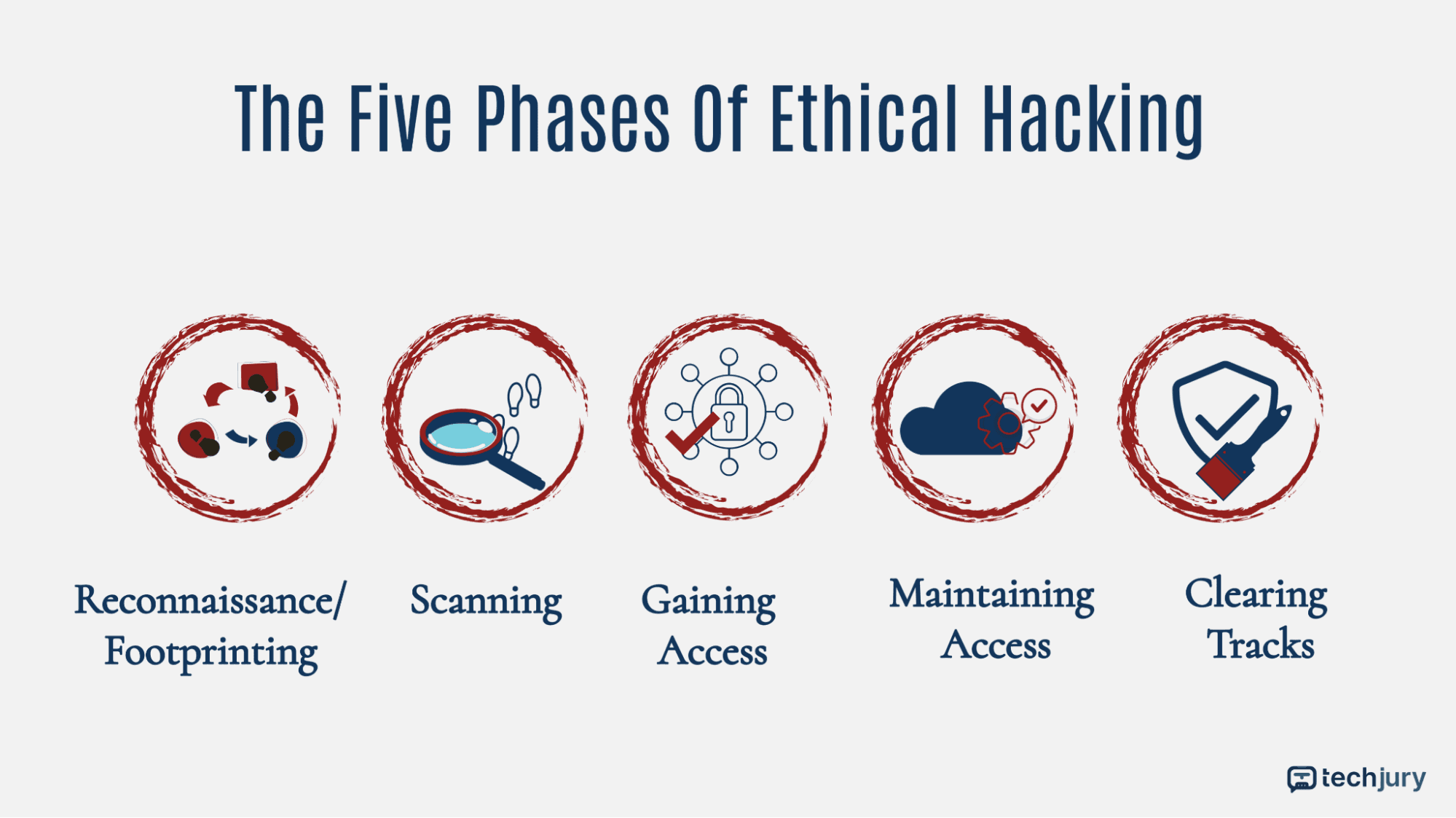

- Az etikus hackelésnek öt fázisa van: felderítés, átvizsgálás, hozzáférés megszerzése, hozzáférés fenntartása és nyomkövetés.

- Az etikus hackelés elsődleges célja a lehetséges biztonsági kockázatok felfedezése, mielőtt a rosszindulatú támadók kihasználnák azokat.

- Az etikus hackerek erős technikai szakértelmet igényelnek a számítógépes hálózatok, rendszerek és biztonsági eljárások terén.

- A CEH-tanúsítvány megszerzése fejlesztheti az etikus hackelés és a legújabb kiberbiztonsági fenyegetések különféle típusaival kapcsolatos készségeket és ismereteket.

Az etikus hackelés és öt fázisa

A hackelésnek legalább öt fázisa van: felderítés, átvizsgálás, hozzáférés, hozzáférés fenntartása és nyomok törlése.

Az alábbiakban bemutatjuk a hackelés öt fázisát és azok definícióit.

1. Felderítés/Lábnyomozás

Az etikus hackelés során végzett felderítés vagy lábnyom-vizsgálat az etikus hackelés első fázisa, és egyben a legfontosabb is.

Itt a hacker információkat gyűjt, és lábnyomozással, szkenneléssel és felsorolással ismeri meg a célrendszereket.

Két részből áll a felderítés: aktív és passzív.

Aktív felderítés Ez az a hely, ahol az etikus hacker közvetlenül kapcsolatba lép a számítógépes rendszerrel, hogy releváns és pontos információkat szerezzen.

Ennek engedély nélküli használata azonban az észlelés kockázatával járhat. A rendszer adminisztrációja nyomon követheti tevékenységeit, és súlyos lépéseket tehet Ön ellen.

Másrészt, passzív felderítés nem igényli, hogy a hacker közvetlenül csatlakozzon a célpont számítógépes rendszeréhez. A hacker ehelyett információkat kereshet a célpontról egy online adatbázison keresztül, és a célpont nem kap figyelmeztetést.

| 💡 Tudtad? A passzív felderítést gyakran a digitális világban való „stalkinghoz” hasonlítják. Hasonlóan ahhoz, ahogy a stalker információkat gyűjt a célpontjáról anélkül, hogy közvetlenül kapcsolatba lépne velük, a passzív felderítési módszereket használó hacker információkat gyűjt a célrendszerről anélkül, hogy közvetlenül csatlakozna hozzá. Ez a hasonlat segít rávilágítani az aktív és passzív felderítési technikák közötti különbségre. |

2. Szkennelés

Az etikus hackelés szkennelési szakasza a következőkről szól:

- élő gazdagépek, portok és szolgáltatások azonosítása,

- a célrendszer operációs rendszerének (OS) és architektúrájának megtanulása, ill

- a hálózaton lévő sebezhetőségek és fenyegetések észlelése mind szkenneléssel történik.

A sebezhetőség-ellenőrzők a leggyakrabban használt eszközök, mivel képesek több ismert sebezhetőséget keresni a célhálózaton, és potenciálisan további ezreket észlelnek.

Ennek eredményeként a támadók időelőnyre tettek szert a rendszergazdákkal szemben, akiknek számos sebezhető területre kell javítaniuk, miközben egyetlen belépési pontot kell felfedezniük.

| 🎉 Érdekes tény!

A sebezhetőség-ellenőrző néha meglepő sérülékenységeket tár fel. Egyes esetekben az etikus hackerek a célhálózatok ismert ) sebezhetőségeinek keresése során olyan egyedi és korábban ismeretlen biztonsági hibákra bukkantak, amelyekről még a rendszergazdák sem tudtak. |

3. Hozzáférés megszerzése

A harmadik fázisban a hacker megkeres egy sebezhető területet, és megpróbálja kihasználni azt, hogy különböző eszközökkel és módszerekkel beléphessen a rendszerbe. Amikor a hacker a rendszerben van, rendszergazdai szintre kell növelnie jogosultságait, hogy telepítse azt az alkalmazást, amelyre szüksége van, vagy módosíthatja vagy elrejtheti adatait.

4. A hozzáférés fenntartása

Az etikus hackelés hozzáférésének fenntartásának célja, hogy a hacker a célrendszerben maradhasson. Ez addig tart, amíg össze nem gyűjti az általa értékesnek ítélt adatokat, és sikeresen kivonja azokat a rendszerből.

Itt a hacker elérhetővé teheti a hátsó ajtót egy rejtett infrastruktúra, például trójai falók, rootkitek és csatornák telepítésével.

5. Nyomok törlése

Az intelligens és ügyes hacker azonosítása az, ha nem hagy maga után bizonyítékot.

Ennek a fázisnak a végrehajtásához a támadónak el kell távolítania az összes általa használt alkalmazást és az esetlegesen létrehozott mappákat. Ezenkívül a naplók és beállításjegyzék-bejegyzések értékét törölni, módosítani vagy megsérülni kell.

Ez a fázis valamilyen módon a fenntartó hozzáférési szakasz kiterjesztése. Itt azonban a hacker elfedi a nyomait, hogy elkerülje az észlelést, miközben fenntartja a hozzáférést.

| ⌛️ Dióhéjban: Az etikus hackelés „nyomok törlése” szakaszában az a cél, hogy a támadó ne hagyjon nyomot tevékenységének. A nyomok hatékony fedezésével a hacker növeli annak esélyét, hogy észrevétlen marad, miközben fenntartja a hozzáférést a feltört rendszerhez. |

Vannak más lépések is, amelyeket a hacker integrálhat a folyamatba, de ezek az etikus hackelés módszertanának tipikus fázisai.

Az etikus feltöréshez erős műszaki szakértelem szükséges a számítógépes hálózatok, rendszerek és optimális biztonsági eljárások terén.

Ahhoz, hogy etikus hacker legyen, megszerezheti a CEH tanúsítás hogy megismerje a legújabb kiberbiztonsági fenyegetéseket, és fejlessze készségeit az etikus hackelés különböző típusaihoz.

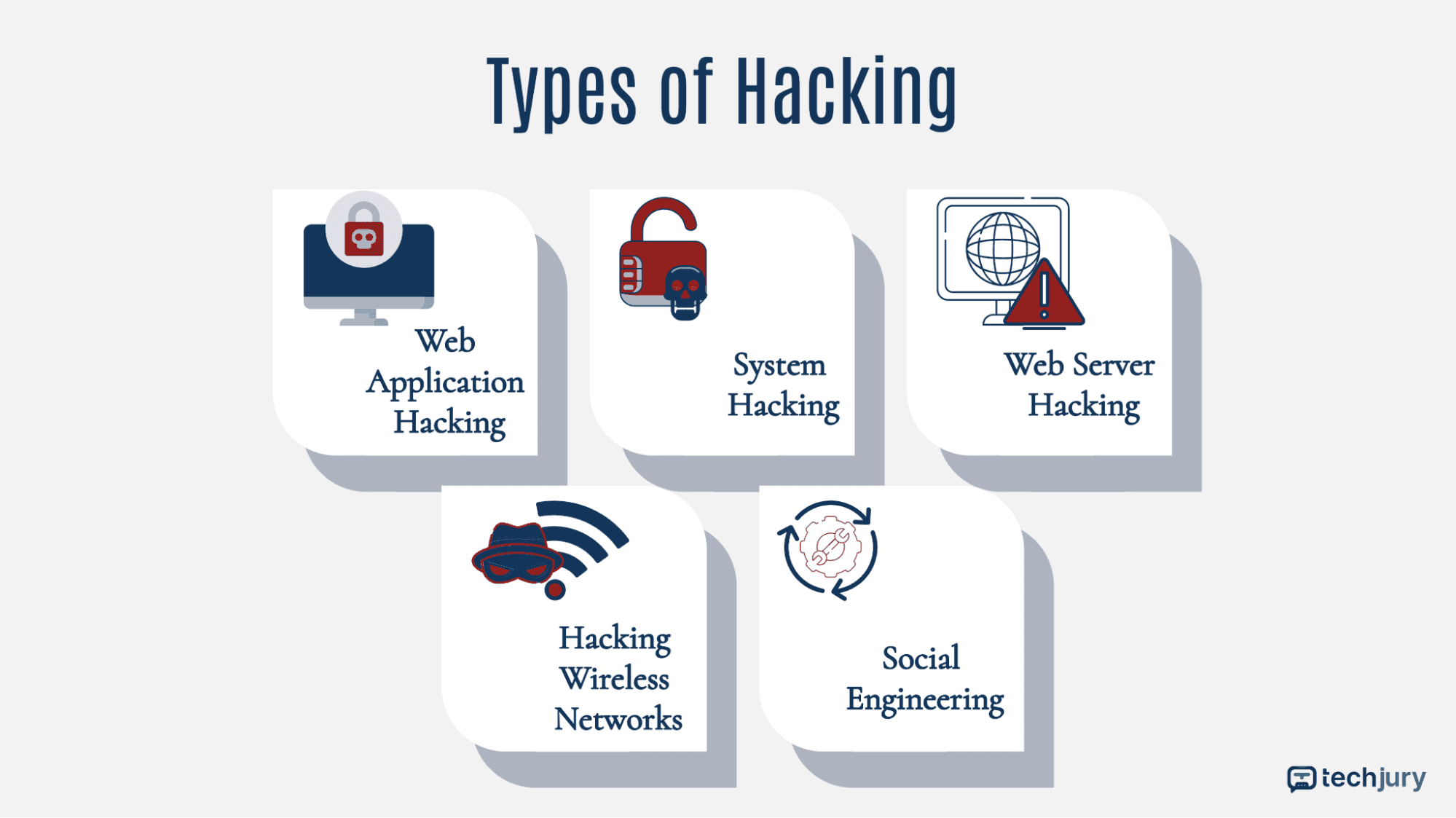

Az etikus hackelés típusai

Az etikus hackelés bonyolult eljárás, amely készségek, taktikák és megközelítések kombinációját foglalja magában a vállalat számítógépes rendszereinek biztonságának ellenőrzésére.

Ami a kiberbiztonsági eljárásokat illeti, a hackelésnek többféle típusa létezik, többek között:

- Webes alkalmazások feltörése – Kihasználja a webalkalmazások biztonsági hibáit az adatok megváltoztatására, jogosulatlan hozzáférésre vagy egyéb aljas feladatok elvégzésére.

- Rendszerhackelés – A rendszerhackelés egy számítógépes rendszerhez vagy hálózathoz való hozzáférés gyakorlata annak hibáinak kihasználásával

- Webszerver-hackelés: Az ilyen típusú kibertámadások a webszervereket célozzák. Ez egy ellenséges kísérlet arra, hogy engedély nélkül belépjen egy webszerverbe, hogy adatokat lopjon, átvegye a kiszolgálót vagy megzavarja a szolgáltatásokat.

- Vezeték nélküli hálózatok feltörése – Ez olyan vezeték nélküli hálózatok vagy hozzáférési pontok elleni támadás, amelyek bizalmas adatokat szolgáltatnak, ideértve a hitelesítési támadásokat, a wifi jelszavakat, az adminisztrátori portálhoz való hozzáférést és más, hasonló jellegű információkat. A hacker hozzáférhet a közelben lévő rendszerhez, mivel a vezeték nélküli hálózatok rádióhullámokat használnak az adatok továbbítására.

- Social Engineering – Ez a támadás minden olyan módszerre vonatkozik, amelyet arra használnak, hogy meggyőzzék a célpontot, hogy kényes részleteket áruljon el, vagy megkérdőjelezhető okokból egy bizonyos műveletet hajtson végre. A bûnözõk az eugenikát használják, mert a bizalom természetes nehézségeinek megcélzása általában egyszerûbb, mint kitalálni, hogyan lehet meghamisítani az eszközt.

Az etikus hackelés fő célja a lehetséges biztonsági kockázatok észlelése és kezelése, mielőtt más hackerek aljas célokra kihasználnák. Ez a tesztelés több fázisból áll, amelyekről a következő részben lesz szó.

Becsomagolás

Ha rosszindulatú szereplők – úgynevezett black hat hackerek – feltörik vállalkozását, az sok pénzbe és értékes információba kerülhet.

Az etikus hackelés előnyös a létesítmények számára, mert lehetővé teszi számukra, hogy észrevegyék a problémákat, és segítsenek a vállalatoknak biztonsági szükségleteik kielégítésében.

GYIK

-

Legálisak az etikus hackerek?

Igen, legálisak, mert megbíznak abban, hogy belépjenek a vállalat szervezetébe és számítógépes rendszereibe, hogy megállapítsák, erős-e a kiberbiztonságuk.

-

Az etikus hackerek jók vagy rosszak?

A feketekalapos hackerekkel összehasonlítva a fehér vagy etikus hackerek kevéssé érdeklődnek a sebezhetőségek hasznára való kiaknázásában.

-

Miért legyek etikus hacker?

Ugyanolyan készségekkel rendelkezel, mint a feketekalapos hackerek, de kevesebb kockázattal kapsz fizetést.