Ha TLS/SSL kapcsolatokat tervez használni, a munkamenetkulcsok biztonságának biztosítása kulcsfontosságú, még akkor is, ha a privát kulcs veszélybe kerül.

A Perfect Forward Secrecy (PFS) segít megmenteni azáltal, hogy lehetővé teszi a titkosítási kulcsok feletti ellenőrzést, megakadályozva, hogy a támadók hozzáférjenek a korábbi üzenetekhez.

Olvasson tovább, hogy megértse a tökéletes továbbítási titkosságot (PFS) és azt, hogyan teheti azt előnyére.

🔑 Legfontosabb elvitelek:

- A tökéletes továbbítási titok titkosítással védi a múltbeli üzeneteket.

- A PFS engedélyezése megnehezíti a hackerek számára, hogy betekintsenek a múltbeli vagy jövőbeli munkamenetekbe.

- Az adatok dekódolása csak a szerver eredeti kulcsával lehetséges.

Tökéletes továbbítási titok engedélyezése

A Perfect Forward Secrecy (PFS) egy titkosítási séma, amely megváltoztatja a kulcsokat az információk titkosításához és visszafejtéséhez.

Azt is megtiltja, hogy a hackerek visszafejtsék a korábbi vagy jövőbeli munkamenetekből származó adatokat, még akkor is, ha valamikor ellopják az egyes munkamenetekben használt privát kulcsokat.

| 📖 Mi az a privát kulcs? A privát kulcs, más néven titkos kulcs, egy kriptográfiai változó, amelyet egy algoritmussal együtt használnak az adatok titkosítására és visszafejtésére. Csak az adatok dekódolására jogosult felek férhetnek hozzá a titkos kulcsokhoz. |

Ennek eredményeként a hackerek nem férhetnek hozzá a munkamenet kulcsához a visszafejtéssel anélkül, hogy először kapcsolatba lépnének a kulcstárgyalási és -csere folyamattal. Ez lényegesen több munkát igényel, mint más kibertámadási módszerek.

Minden nagyobb böngésző támogatja a PFS-t. A Google évek óta használja a Gmaillel, és az Apple 2017-ben előírta az iOS-en belül az App Store-ban.

Ahogy egyre több vállalat kényszeríti az ügyfelek elfogadását, a PFS növekedése várhatóan folytatódni fog. A tökéletes továbbítási titok működésének megértése segíthet a múltbeli és jövőbeli kommunikáció biztonságában.

A tökéletes továbbítási titok működésének megértése

A tökéletes továbbítási titkosság megvalósítása az egyik módszer az ellopott szerver privát kulcsának kockázatának csökkentésére.

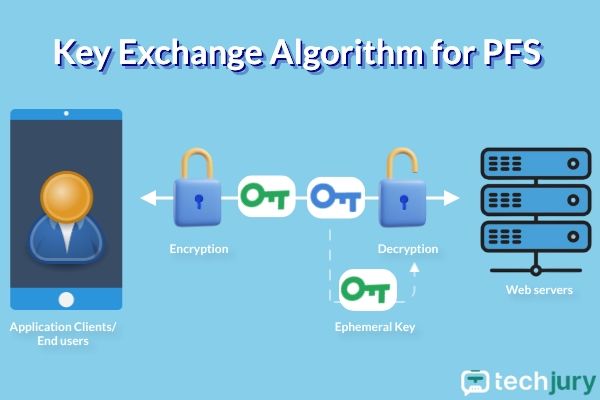

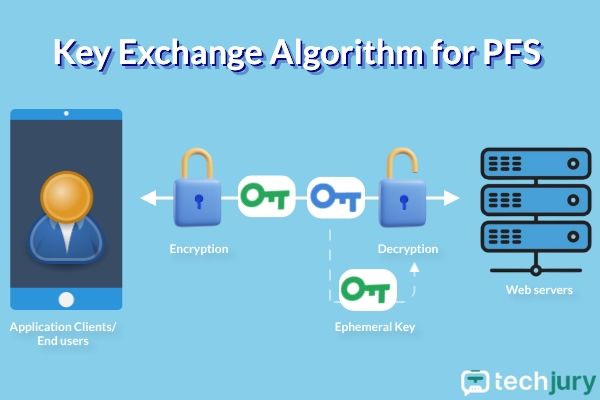

Sebezhetőségein az Ephemeral Diffie-Hellman (DHE) vagy a Diffie-Hellman (ECDHE) elliptikus görbe (Ephemeral Elliptic Curve) nevű kulcscsere-algoritmus segítségével győzte le a sebezhetőséget.

Ha a kliens kommunikálni akar a szerverrel, előállít egy elsődleges titkot, és titkosítja azt a szerver speciális kulcsával. A beszélgetés többi részét mindkét felhasználó titkosítja ezzel az elsődleges titkos kulccsal.

Csak azok tudják visszafejteni a kliens és a szerver által megbeszélteket, akik ismerik a szerver eredeti kulcsát.

Amikor a rosszindulatú szereplők megpróbálnak támadni, csak akkor tudnak egy bizonyos adatcserével kapcsolatos adatokat olvasni, ha visszaszerzik az adott csere privát kulcsait.

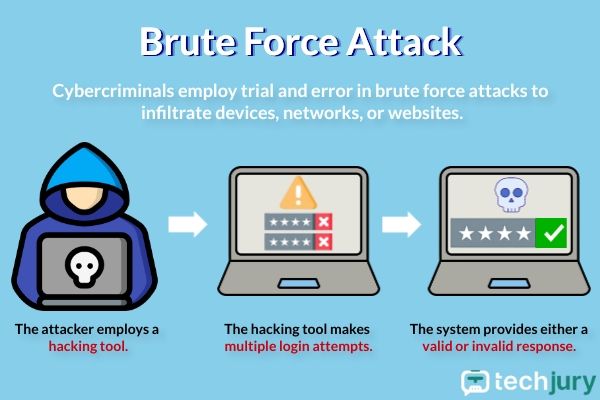

Az egyetlen munkamenetkulcs létrehozásához szükséges matematikai számítások bonyolultsága miatt még a kulcs feltörésére irányuló brute force támadás sem hajtható végre hatékonyan.

PFS nélkül a rosszindulatú szereplők észlelés nélkül kémkedhetnek a szerver kommunikációja után. Ennek az az oka, hogy a kiszolgáló ugyanazt a kulcsot használja minden egyes ügyfél előtti titkosítás titkosításához.

A Perfect Forward Secrecy egyik előnye, hogy lényegesen jobb védelmet nyújt azáltal, hogy minden egyes tranzakcióhoz egyedi munkamenetkulcsokat generál.

Még ha egy hacker privát kulcsot is szerez egy tranzakcióhoz, csak az adott tőzsde adatait tekintheti meg.

A PFS csökkenti a sebezhető információk mennyiségét, ha egy feltörés sikeres, csökkentve annak valószínűségét, hogy a hackerek megpróbáljanak hozzáférni a kiszolgálón lévő biztonságos adatokhoz.

Ha a hackerek sikeresen feltörik a privát kulcsot, akkor előfordulhat, hogy a szükséges munka nem lesz elegendő a hozzáférhető korlátozott adatokhoz.

| 👍 Jó tudni! A Perfect Forward Secrecy (PFS) megvalósítása efemer Diffie-Hellman vagy efemerális elliptikus görbe Diffie-Hellman kulcscserével biztosítja, hogy még ha egy hackernek sikerül is feltörnie a privát kulcsot, előfordulhat, hogy a szükséges erőfeszítés nem éri meg azt a korlátozott adatot, amelyhez hozzáférhet, és így szerverek jönnek létre. a PFS kevésbé vonzó célpontokkal a kibertámadásokhoz. |

Bár nincs garancia arra, hogy senki sem próbál meg jogosulatlan hozzáférést szerezni a szerverekhez, ez kevésbé vonzó célponttá teszi Önt.

NGINX konfiguráció

Az NGINX egy nyílt forráskódú szoftver, amelyet a következőkre használhat:

- webszolgáltatás,

- fordított proxy,

- gyorsítótár,

- média streaming, és

- terheléselosztás, többek között.

Webszerverként indult, amelynek célja a maximális stabilitás és teljesítmény.

A webszervernek és az SSL/TLS-könyvtárnak támogatnia kell az Elliptic Curve kriptográfiát (ECC), mielőtt NGINX-kiszolgálóját továbbítási titkosságra konfigurálja.

Ez egy olyan technika, amely az alkalmazások biztonságát szolgálja, és csökkentheti azok számítási hatását.

Az ECC egy kisebb kulcs, amely biztonságot nyújthat az alacsony számítási erőforrásokkal és memóriával rendelkező eszközök számára.

Így engedélyezheti a PFS-t az NGINX-en keresztül:

1. lépés: Keresse meg az SSL-konfigurációt, feltételezve, hogy az /etc/nginx az alapkönyvtár.

grep -r ssl_protocol /etc/nginx

- A parancs kivetíti az elérhető szerverblokkokat.

- Nyissa meg azt a kiszolgálóblokkot, amelynél a továbbítási titok engedélyezve van.

2. lépés: Adja hozzá ezeket a sorokat a konfigurációhoz.

ssl_protocols TLSv1.2 TLSv1.1 TLSv1; ssl_prefer_server_ciphers on;

3. lépés: Állítsa be az SSL-rejtjelet a böngésző kompatibilitásától függően. Van miből válogatni, de a jelenleg ajánlott titkosítás a következő:

ssl_ciphers 'EECDH+AESGCM:EDH+AESGCM:AES256+EECDH:AES256+EDH';

4. lépés: Ezzel indítsa újra az Nginx-et:

sudo service nginx restart

5. lépés: A Discovery segítségével tesztelheti a konfigurációt, hogy megbizonyosodjon arról, hogy a továbbítási titok engedélyezve van.

6. lépés: Ezek után sikeresen beállította a Forward Secrecy funkciót.

Más webszerverekhez képest az NGINX biztonságosabb és kisebb kódbázissal rendelkezik. Egy webszerver és egy fordított proxyszerver használható az NGINX-szel.

Apache konfiguráció

Az Apache egy webszerver, amely HTTP kéréseket kezel, és online eszközöket és információkat szolgál ki.

Gyakran használják a következőkkel:

- MySQL adatbázis motor,

- a PHP szkriptnyelv, és

- más népszerű szkriptnyelvek, például a Python és a Perl.

A PFS engedélyezése az Apache-on keresztül:

1. lépés: Ennek segítségével keresse meg az SSL protokoll konfigurációját

grep -i -r "SSLEngine" /etc/apache

- A parancs kivetíti az elérhető virtuális gépeket.

- Nyissa meg azt a virtuális gazdagépet, amelyen a továbbítási titok engedélyezve van.

2. lépés: Adja hozzá ezeket a sorokat a konfigurációhoz.

SSLProtocol all -SSLv2 -SSLv3 SSLHonorCipherOrder on

3. lépés: Állítsa be az SSL titkosítást:

ssl_ciphers 'EECDH+AESGCM:EDH+AESGCM:AES256+EECDH:AES256+EDH';

4. lépés: Ezzel indítsa újra az Apache-t:

apachectl -k restart

5. lépés: A Discovery segítségével tesztelheti a konfigurációt, hogy megbizonyosodjon arról, hogy a továbbítási titok engedélyezve van.

6. lépés: Ezek után sikeresen beállította a Forward Secrecy funkciót.

A kiszolgálónak előnyben kell részesítenie bizonyos biztonsági módszereket, hogy működjenek. Ha a kiszolgáló másfajta biztonságot részesít előnyben, akkor azt fogja használni.

Ha elfogadja a tökéletes továbbítási titkosságot, le kell tiltania az összes többi biztonsági módszert. Ennek oka a FREAK Attack néven ismert SSL/TLS sebezhetőség.

| 📖 Mi az a FREAK Attack? A FREAK (Factoring RSA Export Keys) támadás egy biztonsági rés volt, amely egyes SSL/TLS-megvalósításokat érintett. 2015-ben fedezték fel, de azóta enyhítették. |

A támadók a biztonsági rést kihasználva elfoghatják a HTTPS-kapcsolatokat az arra érzékeny ügyfelek és szerverek között, és „export-minőségű” kriptográfia használatára kényszeríthetik őket, amely aztán visszafejthető vagy manipulálható.

Szintén fontos letiltani a hosszú időtartamú munkamenet-azonosítókat vagy a munkamenet-jegyeket. Ezek a munkamenettel kapcsolatos információkat a felhasználó munkamenete után hosszabb ideig megőrzik.

Néha a munkamenetjegyek a kiszolgáló memóriájában maradhatnak a rendszer újraindításáig.

A PFS biztonságot nyújt, így a magánlevelezéshez való joga nem sérül.

A tökéletes továbbítás fontossága

Egy ideális világban, ahol minden szervezet vagy személy követi a biztonságos kulcskezelés bevált gyakorlatait, a PFS szükségtelen, és a továbbítási titoktartás rendben is lett volna.

Mivel azonban a kiberbűnözők kifinomultabb módszereket keresnek arra, hogy az emberek privát kulcsait rávegyék a korábban elfogott munkamenetekből származó adatok visszafejtésére, ez azt jelenti, hogy a szerver privát kulcsai könnyen sérülhetnek.

A tökéletes továbbítási titok megvédi a titkos kulcsok vagy jelszavak korábbi munkameneteiből származó jövőbeli kompromittálását.

Azt is biztosítja, hogy a korábban rögzített és titkosított munkamenetekhez és kommunikációkhoz a jövőben ne férhessen hozzá, és ne tudja visszafejteni a titkosítást a hosszú távú titkos kulcsokat feltörő támadó.

Ez az oka annak, hogy a PFS visszafejtése csak egy ügynök telepítésével vagy a forgalom TLS-ellenőrző eszközkészletén keresztül történő átirányításával történik.

| 👍 Jó tudni! A Perfect Forward Secrecy (PFS) védelmet nyújt a korábban rögzített munkamenetek és kommunikáció támadók általi jövőbeni visszafejtésével szemben, megvédi a titkos kulcsokat vagy jelszavakat a kompromittálódástól, és biztosítja az adatok biztonságát még akkor is, ha a szerver privát kulcsait megsértik. |

A lényeg

Korábban a megvalósítás bonyolultsága akadályozta a tökéletes előremutató titoktartást. A modern terheléselosztók és egyéb csomagolt megoldások megvalósítása egyszerűbb, mint valaha.

Egy ECC-tanúsítvánnyal, amely lehetővé teszi a gyors SSL/TLS-titkosítást PFS-sel, valamint egy RSA-tanúsítványt, amely a régebbi böngészőkkel való kompatibilitást szolgálja, optimálisan megvalósítja a PFS-t.

A PFS használata segít a múltbeli és jövőbeli munkamenetek biztonságában. Nemcsak a jelenlegi munkameneteket biztosítja, hanem a múltat és a jövőt is.

GYIK

-

Mi a különbség a továbbítási titok és a tökéletes továbbítási titok között?

A Perfect Forward Secrecy egy olyan protokoll vagy rendszerszolgáltatás, amely biztosítja, hogy a titkos kulcsot megszerző illetéktelen személyek ne tudják visszafejteni a munkamenetkulcsokat. Másrészt a továbbítási titok az egyes munkamenetek sajátja, amely biztosítja, hogy a munkamenetkulcs-anyagot megszerző lehallgató ne férhessen hozzá a munkamenetkulcsokhoz.

-

Elkerülhetem a Perfect Forward Secrecy használatát?

Tökéletes továbbítási titoktartás nélkül egy rosszindulatú szereplő lopva kémkedhet a szerver kommunikációja után, mivel a szerver ugyanazt a kulcsot használja az ügyfél elsődleges titkának titkosításához.

-

Melyik módszer biztosítja a PFS-t?

A kriptográfiai protokoll tökéletes továbbítási titkosságot ér el, ha a hosszú távú kulcsok kompromittálódása nem teszi lehetővé a rosszindulatú támadó számára, hogy hozzáférjen a korábbi munkamenetkulcsokhoz.