A központosított irodák a fizikai támadások nagy célpontjai. Ezek az irodai környezetek különösen ki vannak téve a farokzáródásnak.

A visszaélés akkor történik, amikor egy illetéktelen személy fizikai hozzáférést kap a szervezethez, hogy pénzt lopjon vagy bizalmas adatokat szerezzen vissza.

A legfrissebb statisztikák szerint a bezárás jelentős veszélyt jelent a szervezetekre, mivel adatszivárgáshoz vezethet, ami átlagosan 4,35 millió dolláros veszteséget okoz. Ezért a vállalkozások tulajdonosainak meg kell érteniük, hogyan történik ez a fenyegetés, hogy jobb kiberbiztonsági terveket készítsenek.

Ez a cikk a farokzárásról, annak módszereiről és a mérséklése érdekében szükséges megelőző intézkedésekről tanít.

Mit jelent a visszamaradás a kiberbiztonságban?

Annak ellenére, amit a filmek mesélnek, az adatszivárgások és kibertámadások 95%-át emberi hibák okozzák. Ez azt jelenti, hogy a legtöbb kiberbűnözésben a felhasználók jelentik a legnagyobb tényezőt. Egyetlen alkalmazott, akinek nincs kiberbiztonsági tudatossága, potenciálisan lerombolhatja a vállalat hálózatát.

A Tailgating egy szociális tervezési támadás, amely az emberi hibákat használja ki. Ez akkor fordul elő, amikor egy illetéktelen személy manipulál egy bennfentes személyt, hogy tiltott területre lépjen. Általában ezek a korlátozott területek jelszóval védettek, és csak bizonyos személyek számára biztosíthatnak hozzáférést.

A Tailgaiting célja, hogy kárt okozzon vagyonban, vagy különböző típusú kártevőket telepítsen a vállalat rendszerébe. Ez fizikai behatolás a célpont kompromittálásához.

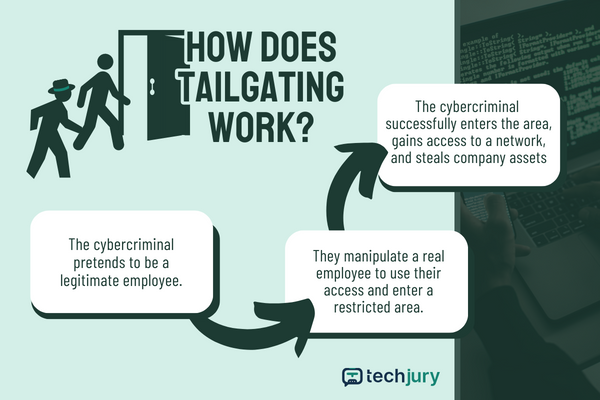

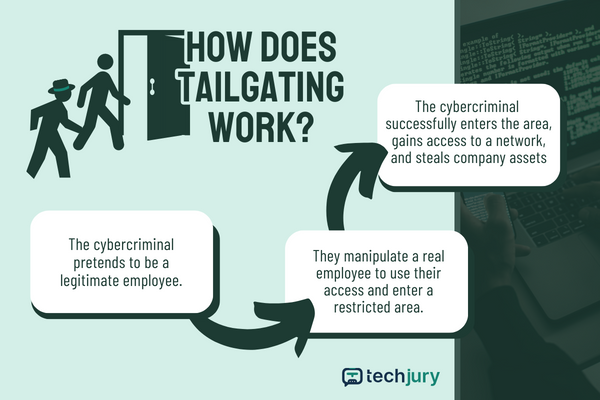

Hogyan működik a hátsó bezárás?

Mivel a behatolás egy kibertámadás, amely kezdetben a valós világban történik, a behatoló először beszivárog egy vállalatba. Úgy tesznek, mintha törvényes alkalmazottak lennének, és úgy viselkednek, mint a munkaerő része.

A kiberbűnöző ezután szívességet kér egy valódi alkalmazotttól, és manipulálja őket, hogy kulcskártyájukkal vagy személyi igazolványukkal lépjenek be egy korlátozott területre. Kreatív és karizmatikus manipulációs taktikákat alkalmaznak, hogy eljussanak célpontjukhoz.

A kiberbűnözőket gyakran nehéz észrevenni, ezért a vállalatoknak tudniuk kell, hogyan zárják el őket bizonyos fizikai helyeken.

Gyakori visszaélés a kiberbiztonsági példákban

A social engineering 2023-ban az egyik legelterjedtebb kiberbiztonsági trend; a farokhajtás nagyban hozzájárult ahhoz.

A Tailgating elterjedtsége annak köszönhető, hogy az elkövetők kitartóak a korlátozott helyiségekbe való zökkenőmentes belépéshez. Ennek eredményeként az alkalmazottak és a biztonsági személyzet számára nehéz lehet észrevenni ezt a támadást.

Ez a séma azonban nem tökéletes. Vannak jelei, amelyekre figyelni kell. Az alábbiakban bemutatjuk a három leggyakoribb témát, amelyeket érdemes megjegyezni, amikor a csomagtérajtóval foglalkozik.

1. Goodwill kiaknázása

Ez a farokzárási technika az emberek veleszületett kedvességét használja ki. Például a behatoló rohanó munkatársnak adja ki magát. Ezután értesítenek egy valódi alkalmazottat, hogy elfelejtették a személyi igazolványukat, remélve, hogy az alkalmazott udvariassága beengedi őket.

Ez a fajta farokzárás olyan helyzetet teremt, ahol a legtöbb ember a közönséges tisztesség miatt nem tagadná meg, hogy segítsen az álcázott elkövetőknek.

2. Megbízható szállító megszemélyesítése

A legfrissebb statisztikák szerint a szervezetek 74%-a világszerte úgy gondolja, hogy ki vannak téve a külső vállalkozók, belső ügynökök és szállítók bennfentes fenyegetéseinek.

Ezeket a fenyegetéseket keresztül lehet hajtani megszemélyesítés. Ez a technika akkor fordul elő, amikor a támadók javítóként vagy technikusként működnek. Hozzáférést kérnek a határon kívüli terekhez, mielőtt folytatnák rosszindulatú szándékaikat.

A sok alkalmazottat, szállítót és szolgáltatót kiszolgáló nagyvállalatok érzékenyek erre a technikára.

| 💡 Tudtad? A hackerek kitalálták új módszerek a rendszerekbe való behatolásra 2023-ban, Ransom-as-a-Service (RaaS) támadások létrehozása ismert kiberbiztonsági szállítók, például a Sophos megszemélyesítésére. A RaaS, jelenleg nevén SophosEncryptzárolt fájlokat vagy egész számítógépeket, és fizetést követelt az áldozatoktól a visszafejtésért. |

3. Felügyelet nélküli eszközhozzáférés

A hanyagságnak riasztó következményei vannak. Azok az alkalmazottak, akik nem fordítanak kellő figyelmet eszközeikre, lehetőséget adnak a támadóknak, hogy hozzáférjenek azokhoz. Valójában a Ponemon Institute szerint a 3 bennfentes fenyegetésből kettőt gondatlanság okoz.

A szokásos eset az, amikor az alkalmazottak elfelejtik lezárni a munkahelyi számítógépüket, mielőtt elhagyják az irodát. Ez azt eredményezi, hogy a támadó könnyedén kinyitja a munkahelyi számítógépet, és rosszindulatú programot futtat, hogy megfertőzze a vállalat rendszerét.

A támadók az asztalokon hagyott bejelentkezési adatokat is lemásolhatják, vagy elveszett azonosítókat vehetnek fel a korlátozott helyekhez való hozzáférés érdekében. A lényeg az, hogy a figyelmetlenség és a kiberbiztonsági tudatosság súlyos hiánya több millió dollár értékű adatszivárgáshoz vezethet.

Háttérzáródás-megelőzési intézkedések

2023 januárja óta tizedik felhasználóból hét alapvető intézkedéseket tett személyes adatainak védelme érdekében – és a vállalkozásoknak is ezt kellene tenniük.

Az alkalmazottak tudatlansága a visszavágó támadásokkal kapcsolatban minden szervezet gyenge pontja lehet. Ezért a vállalkozásoknak meg kell érteniük ezt a támadást és annak az adattárolásra gyakorolt hatásait.

Ha proaktívan védi a személyes adatokat, akkor elkerülheti a költséges adatszivárgást. Számos megelőző intézkedést alkalmazhatnak a vállalatok a védelem fokozására. Íme néhány közülük:

1. Továbbfejlesztett biztonsági oktatás

A vállalatoknak biztonsági képzési programokat kell végrehajtaniuk, beleértve a fizikai és kiberfenyegetés-szimulációkat. Ennek során az alkalmazottak arra tanítanak, hogy figyelmesebbek legyenek a fenyegetésekkel szemben, és megtanulják, hogyan mérsékelhetik azokat.

2. Többtényezős hitelesítés

A jelszavak használata helyett a vállalkozásoknak be kell ruházniuk a többtényezős hitelesítésbe, mint például a 2FA és a 3FA. Ez a biztonsági megoldás több szintű kiberbiztonságot ad a vállalati fiókokhoz.

3. Intelligens jelvények és kártyák

Az intelligens jelvények és kártyaolvasók jó eszközök a hátsó támadások megelőzésére. Ezek az eszközök megakadályozzák, hogy illetéktelen személyek bejussanak a korlátozott helyiségekbe.

| ✅ Pro tipp: Az Endpoint Detection and Response (EDR) biztonsági megoldások és a Packet Capturing (PCAP) kéz a kézben működnek a víruskereső csomagokkal a hálózat védelmében. Ezek az eszközök teljes informatikai infrastruktúrát figyelnek, azonosítják a gyanús hálózati viselkedést, és rögzítik azokat későbbi hivatkozás céljából. |

4. Biometrikus szkennerek

A többtényezős hitelesítési rendszerekhez hasonlóan az egyetlen biometrikus szkennerek is kivédhetik a támadások valószínűségét. Ezek a szkennerek megmérik és kiszámítják egy személy testrészeit, mielőtt bármihez hozzáférnének.

A biometrikus adatok egyszerre csak egy belépést tesznek lehetővé, így nincs esély arra, hogy az elkövető melletted sétáljon. Ezenkívül a biometrikus tényezők feljogosított személyenként egyediek, ami csökkenti annak lehetőségét, hogy bizonyítvánnyal nem rendelkező személyek tiltott területekre lépjenek be.

5. Társadalmi mérnöki tudatosság

Az, hogy az alkalmazottak nem ismerik a social engineering támadásokat, növeli azok előfordulásának lehetőségét.

Az alkalmazottaknak képesnek kell lenniük arra, hogy észrevegyenek minden támadást, hogy megvédjék cégüket. Ezzel párhuzamosan a vállalatoknak is ki kell venniük a részüket, és biztonsági tudatosságnövelő programokat kell végrehajtaniuk. Szimulációs kiképző ezredeket kell végrehajtaniuk, hogy felmérjék a munkaerő felkészültségét ezekre a támadásokra.

6. Videó megfigyelés

A szervezeteknek videomegfigyelést is be kell szerelniük nagy értékű területeiken. A biometrikus szkennerek vagy intelligens jelvények mellett a kamerák felszerelése előnyös a hatékony megfigyeléshez.

A mesterséges intelligencia (AI) és a videoelemzés nagyszerű eszközök a fokozott felügyelethez. Jelenleg a globális vezetők 27%-a tervez beruházni az AI kiberbiztonsági biztosítékaiba. Egyes vállalatok még mesterséges intelligencia-kompatibilis felhőalapú fenyegetés-tókat és további megoldásokat is elkezdtek építeni a farokzárás és más szociális tervezési támadások leküzdésére.

| 👍 Hasznos cikkek: A kiberbűnözők által elkövetett csalások és aljas sémák hosszú listájának egyike a farokvágás. Védje meg digitális eszközeit, és fegyverezze fel magát a csalások mögött meghúzódó mechanizmusok ismeretében. Íme hasznos cikkek, amelyek útmutatást nyújtanak Önnek: |

Bottom Line

A legújabb védelmi szoftverek telepítése és az alkalmazottak kiberfenyegetésekkel kapcsolatos oktatása együtt jár a vállalat védelmével.

A visszavágó támadások a legészrevétlenebb első lépések lehetnek egy teljesen lezajlott kibertámadásban – ezért elengedhetetlen, hogy a vállalatok megtanítsák alkalmazottaikat, hogyan észleljék és mérsékeljék azt. Továbbfejlesztett biztonsági protokollokkal kell rendelkezniük, hogy biztosítsák a megfelelő koordinációt az olyan kibertámadások esetén, mint a farokzárás.

Ami az alkalmazottat illeti, ne feledje: nem mindenkinek van jó szándéka, aki arra kéri, hogy nyissa ki az ajtót.

GYIK

-

Mi a különbség a hátsó kiberbiztonság és a hátsó kiberbiztonság között?

A fő különbség a beleegyezésben rejlik. A farokhajtásnál az illetéktelen bárki beleegyezése nélkül besurran egy korlátozott helyre. Mindeközben az a disznóság, amikor egy alkalmazott tudatosan enged be illetéktelen személyt egy nagy értékű területre.

-

Melyek azok a tényezők, amelyek sebezhetővé teszik a vállalatokat a visszaszorítással szemben?

Ezek a tényezők a következők: nem rendelkezik elegendő kiberbiztonsági protokollal, és elavult védelmi szoftvert használ. Mindkettő megbénítja a vállalat kiberbiztonságát.

-

Milyen testrészt mérhet a biometrikus szkenner?

A biometrikus szkenner felismeri a retinát, az ujjlenyomatot, az aláírást, a hangot, a fül alakját és még a DNS-t is. Ezeket inherencia tényezőknek nevezzük a többtényezős hitelesítési folyamatban.