Napjaink gyorsan fejlődő digitális világában a kiberfenyegetések egyre növekvő összetettsége jelentős kihívások elé állítja a szervezeteket. Rendszereik és adataik védelme érdekében a robusztus alkalmazásbiztonság biztosítása kiemelt prioritássá vált.

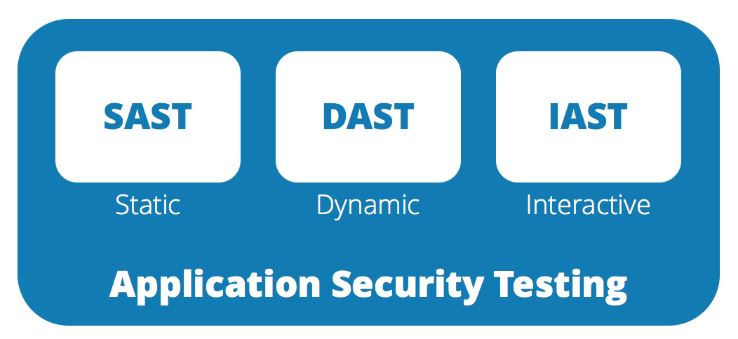

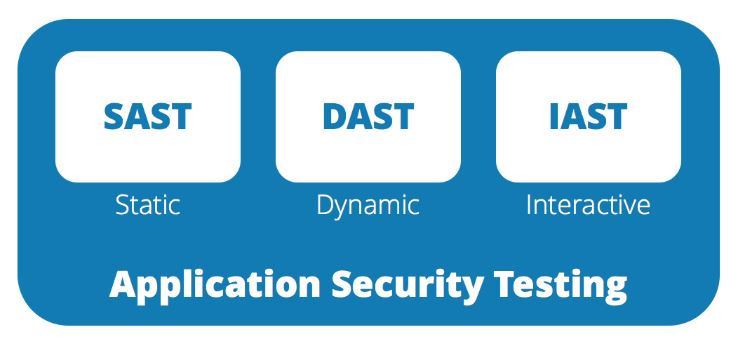

Az alkalmazásbiztonság területén három népszerű megközelítést érdemes megfontolni: a SAST (statikus alkalmazásbiztonsági tesztelés), a DAST (dinamikus alkalmazásbiztonsági tesztelés) és az IAST (interaktív alkalmazásbiztonsági tesztelés).

Ebben a cikkben ismerkedjen meg e módszertanok részleteivel, fedezze fel különbségeiket, és értse meg alkalmazásuk jelentőségét.

🔑 Legfontosabb elvitelek:

- A SAST, DAST és IAST az alkalmazások biztonsági tesztelésének különböző megközelítései.

- A SAST elemzi az alkalmazás forráskódját vagy bináris fájlját, hogy azonosítsa a biztonsági réseket.

- A DAST magában foglalja egy alkalmazás tesztelését futás közben, hogy azonosítsa a biztonsági réseket és a biztonsági gyengeségeket.

- Az IAST a SAST és a DAST elemeit egyaránt kombinálja azáltal, hogy az alkalmazást valós idejű biztonsági elemzést biztosít.

- A SAST, DAST és IAST megvalósítása kulcsfontosságú az alkalmazások biztonsága szempontjából, mivel a fejlesztés és a telepítés során lefedi a statikus, dinamikus és interaktív sebezhetőségeket.

Mi a SAST, DAST és IAST?

Az alkalmazások biztonsági tesztelése magában foglalja a szoftveralkalmazások robusztusságának és integritásának biztosítását.

Ez magában foglalja az alkalmazások értékelését a sebezhetőségek, gyengeségek és potenciális biztonsági kockázatok azonosítása érdekében.

A szervezetek proaktívan kezelhetik ezeket a problémákat, és alapos biztonsági teszteléssel megvédhetik rendszereiket a rosszindulatú támadásoktól.

A SAST, DAST és IAST úgy készült, hogy kiegészítsék egymást, és különböző szempontokat biztosítsanak az alkalmazások biztonságának értékeléséhez.

Az alábbiakban ezt a három folyamatot ismertetjük részletesen.

Statikus alkalmazásbiztonsági tesztelés (SAST)

A SAST a white-box tesztelési technika amely végrehajtása nélkül elemzi az alkalmazás forráskódját, bájtkódját vagy binárisát. Soronként átvizsgálja a kódot, keresve a lehetséges sebezhetőségeket és biztonsági hibákat.

A SAST eszközök a gyakori kódolási hibákat keresik, mint pl vaj túlcsordul, SQL injekciós biztonsági résekés nem biztonságos kriptográfia.

A SAST folyamata a következő:

Azáltal, hogy ezeket a problémákat a szoftverfejlesztési életciklus korai szakaszában azonosítja, a SAST segít a fejlesztőknek azok gyors megoldásában, csökkentve a biztonsági rések kockázatát.

Ezek a SAST előnyei és hátrányai:

| Előnyök | Hátrányok |

| A sebezhetőség korai felismerése | A statikus sebezhetőségek észlelésére korlátozódik |

| Integráció a szoftverfejlesztési folyamatba | Magas hamis kedvező árak, amelyek kézi ellenőrzést igényelnek |

| Az összetett biztonsági problémák azonosításának képessége | Elmaradhatnak a rendszer viselkedéséből vagy konfigurációiból eredő expozíciók |

| Betekintést nyújt a kód minőségébe és karbantarthatóságába |

A SAST az alkalmazások átfogó elemzését is lehetővé teszi a biztonsági rések kockázatának csökkentése érdekében.

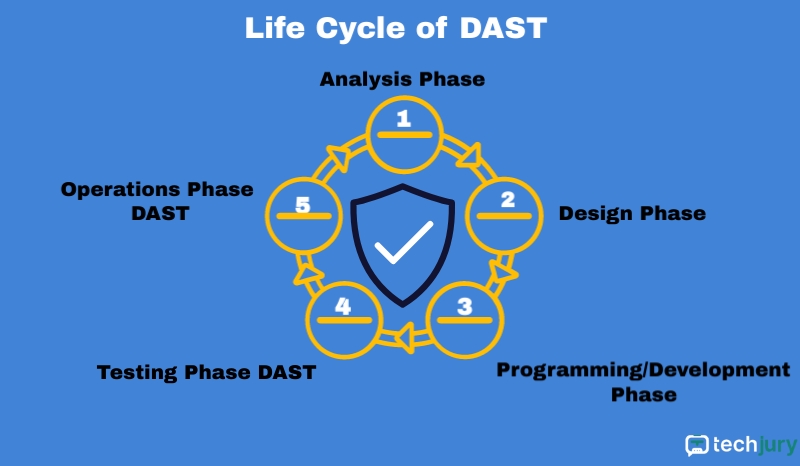

Dinamikus alkalmazásbiztonsági tesztelés (DAST)

A DAST egy feketedobozos tesztelési módszer, amely egy futó állapotban lévő alkalmazás biztonságát értékeli.

Rosszindulatú bemenetek küldésével és az alkalmazás válaszainak figyelésével serkenti a valós támadási forgatókönyveket.

A DAST eszközök értékelik az alkalmazás kitett felületeit, például a webszolgáltatásokat és az API-kat, hogy azonosítsák a biztonsági réseket, például a cross-site scripting (XSS), az injekciós támadásokat és a nem biztonságos közvetlen objektumhivatkozásokat.

A DAST életciklusát az alábbiakban mutatjuk be:

Noha a DAST használatának számos előnye lehet, megvannak a maga hátrányai is. Íme néhány közülük:

| Előnyök | Hátrányok |

| Kiértékeli az alkalmazást futás közben, és rögzíti a valós idejű sebezhetőségeket | Egy alkalmazás kitett részeinek tesztelésére korlátozódik |

| Reális képet ad a lehetséges támadási vektorokról | Hamis negatív eredményeket produkálhat, ha bizonyos sérülékenységek meghatározott feltételeket igényelnek |

| Minimális hozzáférést igényel az alkalmazás belső működéséhez | Nincs rálátása a forráskódra vagy a mélyebb építészeti problémákra |

| Hatékony módszert kínál a biztonsági intézkedések érvényesítésére a gyártás során |

A DAST egy kulcsfontosságú tesztelési módszer, amely az alkalmazások működési állapotát vizsgálja, valós támadásokat utánozva azonosítja a kiszolgáltatott interfészeken belüli sebezhetőségeket, így biztosítva az átfogó biztonsági értékelést.

A SAST és a DAST mellett az IAST egy másik értékes módszer az alkalmazások biztonságában.

Interaktív alkalmazásbiztonsági tesztelés (IAST)

Az IAST egyesíti a SAST és a DAST módszertan erősségét, hibrid megközelítést kínálva az alkalmazások biztonsági teszteléséhez.

Kihasználja az alkalmazáson belüli eszközöket, hogy valós idejű visszajelzést adjon a végrehajtás során.

Az IAST-eszközök figyelik az alkalmazás futásidejű viselkedését, adatfolyamát és végrehajtási útvonalait, lehetővé téve az adott futási feltételek vagy felhasználói interakciók miatt esetlegesen felmerülő sebezhetőségek észlelését.

Ezek az előnyei és hátrányai.

| Előnyök | Hátrányok |

| A sebezhetőségek valós idejű észlelése az alkalmazás végrehajtása során | Az alkalmazás műszerezését igényli, ami befolyásolhatja a teljesítményt |

| A sebezhetőségek pontos azonosítása és a téves pozitívumok csökkentése | Korlátozottan támogathatja bizonyos programozási nyelveket vagy keretrendszereket |

| Mélyen áttekinthető az alkalmazások viselkedése és a biztonsági hibák | A megfelelő konfigurációra és lefedettségre támaszkodik az átfogó tesztelés biztosítása érdekében |

| Alkalmas gyártás előtti és gyártási környezetben egyaránt |

Az IAST SAST és DAST kombinációja olyan funkciókat használ, amelyek lehetővé teszik az alkalmazásokban a futási feltételekből vagy a felhasználói interakciókból eredő sebezhetőségek észlelését.

A következő részben láthatja a különbségeket, és megértheti, hogy az egyes módszerek hogyan hoznak perspektívát az alkalmazások biztonsági tesztelésébe.

A SAST, DAST és IAST közötti különbségek

Íme a SAST, DAST és IAST közötti különbségek átfogó lebontása:

| Módszertan | Tesztelési megközelítés | A tesztelés ideje | Az észlelt sebezhetőség típusa |

| SAST | Statikus | Korai | Statikus sebezhetőségek |

| DAST | Dinamikus | Futásidő | Felfedezett interfész sebezhetőségei |

| IAST | Hibrid | Futásidő | Futásidejű és interakción alapuló biztonsági rések |

Kulcsfontosságú felismerni e módszerek alkalmazásának jelentőségét és előnyeit a felhasználók védelmében és az eszközök biztonságában.

A SAST, DAST és IAST megvalósításának fontossága

A SAST, DAST és IAST módszertan kombinációjának megvalósítása többrétegű megközelítést biztosít az alkalmazások biztonsági teszteléséhez, átfogó lefedettséget kínálva és csökkenti a potenciális biztonsági rések kockázatát.

A SAST segít azonosítani a biztonsági réseket a fejlesztési szakaszban, a DAST megvizsgálja az alkalmazás fedetlen felületeit, az IAST pedig valós idejű betekintést nyújt a futásidejű sebezhetőségekbe.

Együtt jelentősen javítják az alkalmazások biztonsági helyzetét, védik a felhasználói adatokat és védenek a potenciális fenyegetésekkel szemben.

Ezen túlmenően a három kombinációja megerősíti az alkalmazások általános biztonsági helyzetét azáltal, hogy több oldalról kezeli a sebezhetőségeket.

Ez a stratégia biztosítja, hogy a sérülékenységeket a szoftverfejlesztési életciklus különböző szakaszaiban észleljék, minimális teret hagyva a felügyeletnek.

| ⌛️ Dióhéjban: A SAST, DAST és IAST módszertanok kombinációjának megvalósítása átfogó és többrétegű megközelítést biztosít az alkalmazások biztonsági teszteléséhez. |

Bottom Line

A SAST, DAST és IAST különbségeinek és előnyeinek megértése elengedhetetlen egy robusztus alkalmazásbiztonsági tesztelési stratégia megvalósításához.

E három kombinálásával a szervezetek azonosíthatják a biztonsági réseket a szoftverfejlesztési életciklus különböző szakaszaiban, és hatékonyan csökkenthetik a biztonsági kockázatokat.

A SAST, DAST és IAST beépítése az alkalmazásfejlesztési és tesztelési folyamatokba elengedhetetlen a biztonságos és megbízható szoftvermegoldásokat építő szervezetek számára.

GYIK

-

Milyen gyakran kell végrehajtani az alkalmazások biztonsági tesztelését?

A tesztelés gyakorisága olyan tényezőktől függ, mint az alkalmazás összetettsége, a kritikusság szintje és a változás mértéke. Javasoljuk azonban, hogy a biztonsági stratégia részeként rendszeres biztonsági tesztelést végezzen.

-

A SAST, DAST és IAST kizárják egymást?

Nem, ezek a módszerek nem zárják ki egymást. A SAST, DAST és IAST kombinálásával pontosabb eredmények érhetők el, és kiterjedtebb sebezhetőségekre is kiterjedhet.

-

A SAST, DAST és IAST helyettesítheti a kézi kódellenőrzést?

Míg az olyan automatizált tesztelési módszerek, mint a SAST, DAST és IAST jelentősen növelhetik a sebezhetőség hatékonyságát, nem tekinthetők a kézi kódellenőrzés teljes helyettesítésének.