A kriptográfiai hash függvény egy matematikai algoritmus az adatok érvényesítésére. Feladata az információk titkosságának, integritásának és hitelességének védelme.

A blokklánc technológiában a kriptográfiai hash funkciók teszik biztonságossá a Blockchaint. A Blockchain biztonsága elengedhetetlen, mivel sok valós idejű adatátvitelt hajt végre.

Azonban, mint minden más technológia, a Blockchain is potenciális fenyegetésekkel néz szembe. 2018-ban egy hacker több mint 500 millió dollár értékű kriptovalutát lopott el. Ez volt az egyik legnagyobb blokklánc-hack a japán Coincheck tőzsdén.

Még a kivonatoló algoritmusokkal végzett blokklánc-tranzakciók is érzékenyek a hackelésre. Szerencsére a kriptográfiai hash funkció erős védelmi réteget biztosít.

Merüljünk el mélyebben a kriptográfiai hash függvény működésében és egyéb alkalmazásaiban.

🔑Kulcselvitelek

- A kriptográfiai hash funkció jelentős szerepet játszik az információk titkosságának, integritásának és hitelességének védelmében.

- A kriptográfiai kivonat úgy működik, hogy az információkat kivonatoló algoritmusokkal dolgozza fel, ami hash-t eredményez.

- A Blockchainben a kriptográfiai hash funkció elengedhetetlen a tranzakciók integritásának biztosításához.

- A kriptográfiai hash használata a jelszavak védelmében nem vonatkozik mindenre. A felhasználók jelszavainak tárolása során ügyelni kell a hash megfelelő használatára.

- A kriptográfiai hash determinisztikus, visszafordíthatatlan, ütközésálló, gyors kivonatolásra és egységesítésre képes.

A kriptográfiai hash magyarázata

A kriptográfiában a hash függvény egy determinisztikus eljárás, amely bemenetet vesz, és egy rögzített méretű karakterláncot ad vissza, amelyet hash kivonatnak neveznek. Ez a kimenet egyedülálló a bemenethez képest.

| 📖 Definíció A hash függvény bármely olyan függvény, amely egy véletlenszerű adatméretet egy meghatározott értékre képez le. |

A kriptográfiai hash függvény egy kriptográfiában használt hash algoritmus. Speciális hash-függvények csoportja, amelyek fokozott biztonságot nyújtanak a digitális tranzakciókban.

Meg kell jegyezni, hogy ezek nem azonosak a hash-táblázatokban használt hash függvényekkel. A kriptográfiai hash függvények olyan sajátos tulajdonságokkal rendelkeznek, amelyekkel az előbbi nem rendelkezik.

Az információbiztonsági alkalmazások és a kriptovaluták a kriptográfiai hash-funkciók jellemző felhasználási területei.

Ismerje meg Ralph Merkle informatikust, a nyilvános kulcsú kriptográfia egyik feltalálóját.

Hogyan működik a kriptográfiai hash

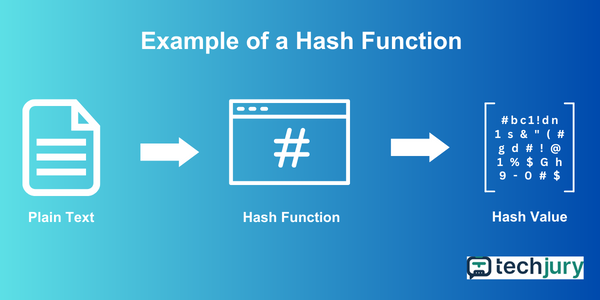

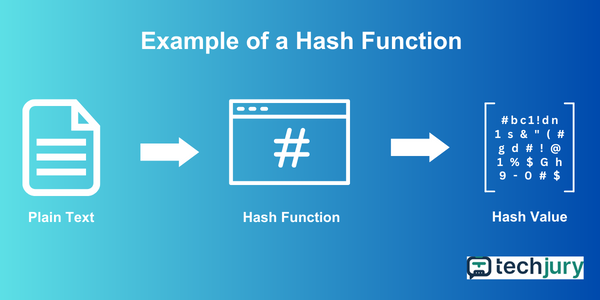

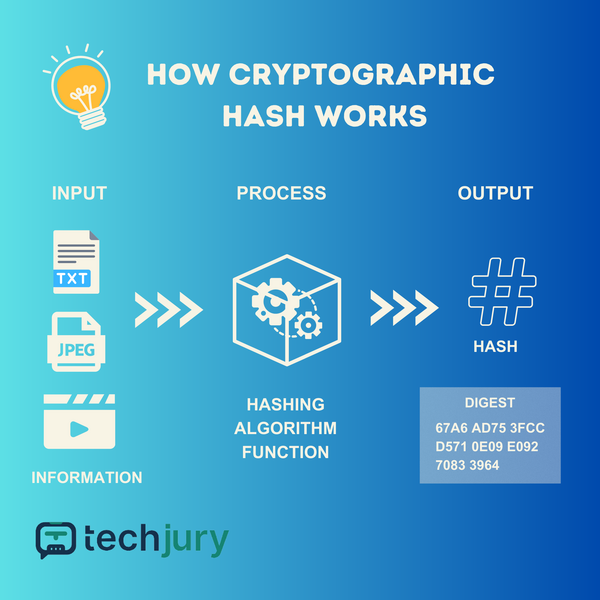

Az információ egy kivonatolási algoritmus függvényen keresztül kerül átadásra, amint az bemenetté válik.

Egy matematikai művelet most feldolgozza a bemenetet. Ezek a kivonatolási algoritmusok, amelyekben különböző típusú kivonatolási algoritmusok léteznek. Ezután egy fix hosszúságú adatsor jelenik meg. Ezt a karakterláncot nevezzük kivonatnak vagy hash-nek. A hash számokból és betűkből áll.

A kriptográfiai kivonat úgy működik, hogy az információkat kivonatoló algoritmusokkal dolgozza fel, ami hash-t eredményez.

Miután megvitattuk, hogyan haladnak át az információk a kivonatoló algoritmusok függvényein, nézzük meg a kriptográfiai hash függvény kimenetének ideális tulajdonságait.

A kriptográfiai hash-függvény tulajdonságai

Amikor titkosítási alkalmazásokhoz kriptográfiai hash függvényeket hoz létre, bizonyos tulajdonságok kívánatosak, például:

1. Determinisztikus

A bemenettől függetlenül mindig ugyanaz a kimeneti hash lesz. Például egy mondat kivonatolásánál a kimenetnek ugyanannak kell lennie, mint egy egész könyv kivonatolásánál.

Ez a tulajdonság elengedhetetlen a kapott információ sértetlenségének ellenőrzéséhez.

2. Gyors kivonatolás

Gyorsnak kell lennie, mivel bitenkénti műveletekre támaszkodik, amelyek könnyen kiszámíthatók. A kivonatoló algoritmusoknak gyors ütemben kell működniük.

A kimeneti hash értékek gyors kiszámítása a kriptográfiai hash függvény ideális tulajdonsága.

3. Visszafordíthatatlan

Visszafordíthatatlanok. A bemeneti információ azonosítása a hash függvény kimenetével nehéz. Ezt a tulajdonságot egyirányúságnak is nevezik.

4. Ütközésállóság

Ütközésállónak kell lennie. Két különböző üzenet nem képes ugyanazt a hash kimenetet produkálni.

Az ütközésállóság célja, hogy elhanyagolható legyen annak a valószínűsége, hogy két bemenet egy kimeneten osztozik.

5. Egyöntetűség

Ha a bemeneti üzenet kissé megváltozik, a kimenet jelentősen megváltozik a régihez képest. Nincs összefüggés a régi és az új hash kódok között.

Az üzenet módosítása hash-t hoz létre. Ekkor ugyanaz a kivonatoló algoritmus jelentősen megváltoztatja a hash értékét. Ezt a tulajdonságot általában lavinaeffektusnak nevezik.

A kriptográfiai függvény tulajdonságai elengedhetetlenek a jó hash függvény meghatározásához. Míg a kivonatolási algoritmus létfontosságú a hash funkcióhoz, a fájlok küldésekor különböző kivonatolási algoritmusokat használnak.

Általános kivonatolási algoritmusok

A kriptográfiai hash függvény lényeges eleme a kivonatoló algoritmus. A hash algoritmus alapvető fájlok küldésének egyik módja.

Íme a különböző típusú kivonatolási algoritmusok:

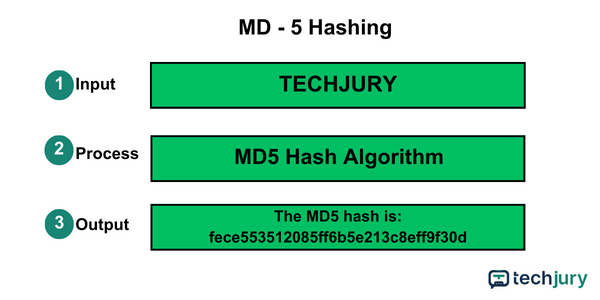

1. MD-5

Az MD–5, ami a Message Digest rövidítése, az első 1992 óta elérhető hash algoritmus. Amellett, hogy a legelterjedtebb hash algoritmus, egyben a legkevésbé biztonságos is.

Az adatokat 32 karakterből álló karaktersorozattá alakítja. Elsősorban fájlok hitelesítésére szolgál.

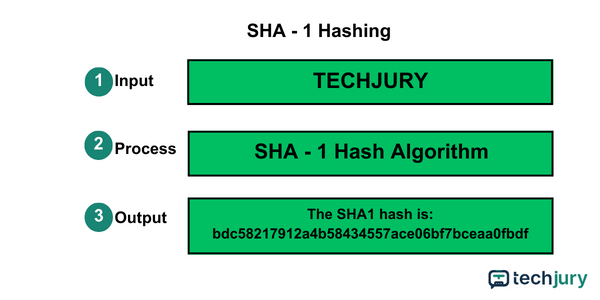

2. SHA-1

Az SHA-1 jelentése: Secure Hash Algorithm 1. Ez egy egyirányú kriptográfiai funkció, amely bármilyen üzenetet 160 bitesre képes átalakítani.

A korábbi években digitális aláírásokhoz, fájlok integritásának ellenőrzéséhez és kriptográfiai alkalmazásokhoz használták. Az SHA-1 azonban sebezhető pontokat tartalmaz. Manapság ez bizonytalannak számít.

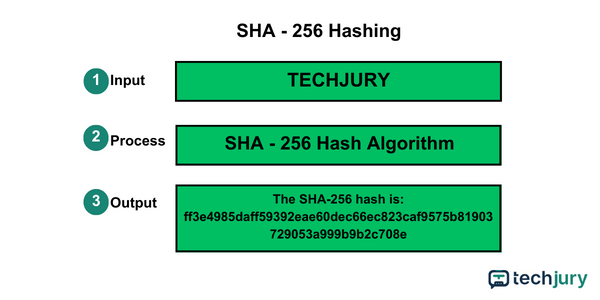

3. SHA-256

Az SHA – 256 az SHA – 1 hash függvény egyik utódja. Egyben az egyik legerősebb hash függvény.

Az SHA-256 egy gyakorlatilag visszafordíthatatlan hash, amelyet az adatok hitelességének ellenőrzésére használnak. Ezenkívül ez az egyik legszélesebb körben használt hash algoritmus.

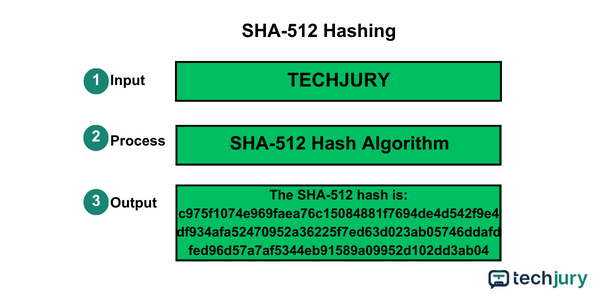

4. SHA-512

Az SHA-512 kriptográfiai hash funkcióhoz használatos. 512 bites hash-t képes előállítani. 2001-ben vezették be.

Általában olyan alkalmazásokhoz használják, amelyek magas szintű biztonságot igényelnek.

5. Bcyrpt és Scrypt

A Bcrypt egy jelszó-kivonatoló funkció. Niels Provos és David Mazières tervezte 1999-ben. Ugyanekkor Colin Percival először 2009-ben mutatta be a szkriptet.

A két hamvasztó algoritmus mindkét kulcs-levezetési funkcióját úgy tervezték, hogy számítógépen lassúak legyenek. A Scrypt azonban a legbiztonságosabb a Bcrypt-hez képest.

A Bcryot-ot egyszerű jelszavakhoz használják, míg a Scrypt Scrypt-et számos kriptovalutában használják munkaellenőrzési algoritmusként.

A kriptográfiai hash függvények széleskörű használata bizonyítja sokoldalúságát – számos olyan gyakorlati alkalmazás létezik, ahol a kriptográfiai hashek fontosak a folyamatok biztonságának és integritásának biztosításához.

A kriptográfiai hash felhasználási esetei

A kriptográfiai hash-függvényeket sokféleképpen használják. Az alábbiakban felsoroljuk a kriptográfiai kivonatok különféle felhasználásait:

1. Kriptovaluta

A kriptográfiai hash-ek legáltalánosabb felhasználási módja a kriptovaluták. Anonim tranzakciós információk átadására szolgál.

Nyilvános jet-ek generálására és blokk-kivonatolásra is használják. Vegyük például a Bitcoint. Az algoritmushoz használt hash függvény az SHA – 256.

| 👍 Hasznos cikk Ha még új a kriptovaluta világában, egy kezdőbarát kriptovalutával foglalkozó cikk lehet a legjobb számodra. Érdemes az aktuális kriptovaluta statisztikákat is megismerni, vagy egyszerűen csak tudni, hogy hány kriptovaluta van a piacon. |

2. Jelszó ellenőrzése

A webhelyek hash-eket használnak a jelszavak tárolására, mivel a szöveges fájlok veszélyesek. A szöveges fájlok könnyen másolhatók, és hajlamosak az adatszivárgásra.

A hashekkel ellentétben nem fedi fel az eredeti jelszót, amikor a hackerek lekérik a jelszót. Ezenkívül a jelszókivonatok gyorsan és egyszerűen összehasonlíthatók, így az ellenőrzés gyorsabb.

3. Digitális aláírás generálása és ellenőrzése

A digitális aláírás egy olyan módszer, amellyel egy személy entitása digitális adatokhoz kapcsolódik. Matematikai adatokat használ a digitális üzenet vagy dokumentum hitelességének ellenőrzésére.

A kriptográfiai protokollok a digitális aláírásokat szabványos elemként használják szoftverterjesztéshez, pénzügyi tranzakciókhoz és más olyan esetekben, amikor kritikus a hamisítás vagy manipuláció észlelése.

| ✅Pro-tip Tekintse meg a Techjury értékeléseit a piacon található legjobb digitális aláírási szoftverekről, hogy megalapozott döntést hozzon a biztonsági igények alapján. |

4. Fájl eredetiségének ellenőrzése

A fájlellenőrzés egy algoritmust használ a manipulált fájlok észlelésére. A fájl hitelességének ellenőrzésének legáltalánosabb módja a hash másolatának létrehozása. A létrehozott másolatot ezután összehasonlítja az eredeti fájl hash-ével.

A klasszikus hash függvény használata azonban nem elegendő, mert nem ütközésállónak tervezték. Ez az oka annak, hogy a kriptográfiai hash függvényeket gyakran használják a fájl hitelességének ellenőrzésére.

Mindaddig, amíg a hash összegeket nem lehet megváltoztatni, a fájlok sértetlennek tekinthetők.

5. Blockchain

A blokklánc technológiában egy kriptográfiai hash funkciót használnak a kapcsolatok és az üzenetátvitel biztosítására a lánc blokkjai között.

Minden blokk tartalmaz egy saját és az előző blokk hash-jét, amely titkosítással védett blokkláncot alkot.

Következtetés

A kriptográfiai hash funkció az információbiztonság fenntartásának jelentős része. Az információk titkosságának, integritásának és hitelességének védelmére szolgál.

A kriptográfiai hash funkcióról azonban csak néhányan tudnak. Sokan azt hiszik, hogy ez bonyolult és nehezen érthető.

Szerencsére minden lényeges információt lebontunk a kriptográfiai kivonatokról és azok működéséről.

GYIK

-

Mi az a 256 bites kriptográfiai hash függvény?

A kriptográfiai kivonatoló algoritmus változó hosszúságú bemenetet vesz fel, és 256 bites hash-t generál.

-

Mi az a hash érték?

Ez egy rögzített méretű numerikus érték, amely egyedileg azonosítja az adatokat.

-

Biztonságos a jelszavak kivonatolása?

Igen, a kivonat növelheti a biztonságot; a jelszavakat azonban csak bizonyos körülmények között szabad kivonatolni.