A kiberbűnözés általában a számítógépek és hálózatok feltörésére irányul, de a social engineering más megközelítést alkalmaz. Rendszerek megcélzása helyett az emberi pszichológiát használja ki.

2022-ben a social engineering vált a legelterjedtebb módszerré a kibertámadásokban, és ennek már több a száma Az adatszivárgások 90%-a. Egy meggyőző e-mail vagy telefonhívás valakitől, aki kiadja magát a főnökének, áldozattá tehet.

Ez a cikk megvizsgálja a szociális tervezési csalásokat, azok különféle formáit, valamint a gyakorlati módszereket, amelyekkel megvédheti magát ellenük.

🔑 A legfontosabb elvitelek:

- A szociális mérnöki csalások az elmédet használják fel ellened, olyan manipulációs technikákat alkalmazva, amelyek arra csábítják, hogy azt tegye, amit a csaló akar.

- Sokféle social engineering csalás létezik, mindegyik egyformán pusztító.

- Az adathalászat olyan átverés, amely megtévesztő webhelyeket, e-maileket és szöveges üzeneteket használ az emberek becsapására.

- Számos módja van a social engineering csalások elkerülésének, de a legjobb az, ha nyugodt és éber marad.

Mik azok a szociális tervezési csalások?

A Social Engineering átverés az emberek pszichológiai manipulálása, hogy pénzhez és személyazonosításra alkalmas adatokhoz (PII) juthassanak hozzá a következő bűncselekményekhez. A csaló hatékony szociális készségeket használ, hogy rávegye Önt arra, hogy önként felajánlja, amit akar.

A társadalmi tervezés a társadalom megszervezésének és fejlesztésének egyik módja lehet, ahogy a mérnökök a gépeket teszik. Sajnos ezek a szavak ma már sötét jelentéssel bírnak, mivel most csalással, lopással és kibertámadásokkal kapcsolják össze őket.

Sok esetben a social engineering csak a kezdeti fázis, egy olyan rész, amely szükséges a következő futtatásához.

Például a csalók rávehetik az alkalmazottakat, hogy feladják a vállalat bizalmas jelszavait. Ezután ezekkel a jelszavakkal behatolnak a cég hálózatába, és lopást követnek el.

A társadalmi tervezéssel kapcsolatos csalások 10 gyakori típusa

Az alábbiakban felsoroljuk a tíz leggyakoribb kibertámadást, amelyek társadalmi manipulációt alkalmaznak. Az ilyen csalások működésének megértése alapvető fontosságú az elkerülésükhöz.

1. Hangos csalások

Ez az átverés a telefonok tömeggyártása óta csapás. Manapság ez online üzenetküldő vagy konferencia-alkalmazásokon keresztül történik.

A csalók felhívják Önt, és úgy mutatkoznak be, mint egy bank képviselője vagy egy jó hírű vállalat alkalmazottja. Ezután bizalmas pénzügyi részleteket kérnek, miután türelmesen kidolgoztak egy elfogadható okot. Néha meg is kérték az áldozatot, hogy kezdeményezzen banki átutalást egy álszámlára.

A forgatókönyveik ügyesek, és gyakran azért hajtják végre, hogy megnyomjanak. Ez egy trükk a sürgősség érzésének keltésére, hogy pánikba essen, hogy nagyobb valószínűséggel tegye azt, amit akarnak.

| 🎉 Érdekes tény: A csalók továbbfejlesztették eszközeiket, és mostantól mesterséges intelligencia segítségével utánozzák szerettei hangját. CBS News beszámolt arról, hogy egy anya találkozott ezzel, miután telefonhívást kapott egy csalótól, aki 15 éves lányának adta ki magát, és azt állította, hogy elrabolták. |

2. Adathalászat

2011 óta évente 85%-kal nőtt a mobileszközök elleni adathalász támadások száma. Ez az egyik leggyakoribb módja a kibertámadás indításának.

Az adathalászat megtévesztő webhelyeket, e-maileket és szöveges üzeneteket használ. Az e-mailek vagy SMS-kampányok egy nyomós üzenetet és egy linket tartalmaznak.

Azért írták őket, hogy felkeltsék a kíváncsiságot és a sürgősséget, és arra kényszerítsék az áldozatokat, hogy személyes információkat adjanak ki, vagy kattintson a rosszindulatú webhelyre vezető hivatkozásra. Tipikus példa az irányelvek megsértésére vonatkozó figyelmeztetés, amely azonnali újbóli megadását igényli.

Az adathalász webhelyek domainnevei hasonlóak a törvényes vállalatokéhoz, de a helyesírás mindig kissé hibás. A Facebook.com adathalász webhely lehet a Face-book.com vagy a Facebook1.com. A webhelyre való belépés veszélyes, mivel számítógépe információlopó rosszindulatú programokat juttathat el.

A csalók a megszerzett információkat fizetési csalásra vagy személyazonosság-lopásra használják fel.

3. Lándzsa adathalászat

Ez az átverés a tipikus adathalász módszer célzott változata. A valódi lándzsahorgászathoz hasonlóan a csaló egy konkrét áldozatot választ, és általában egy személy az, aki megfelel a kritériumoknak.

A csalók a célszemély jellemzői alapján alakítják ki üzeneteiket. Ez lehet munka, rajongótábor, vállalkozás vagy bármi, amihez az egyén személyesen kapcsolódik. Ezzel a támadás kevésbé szembetűnő.

| 🎉 Érdekes tény: Norton Felfedte, hogy a szervezetek mintegy 88%-ának évente meg kell küzdenie lándzsás adathalász támadásokkal. |

2019-ben a kiberbűnözők a John Wick 3 átverés filmrajongóknál. Konkrét rajongókat céloztak meg, akik szívesen olvastak képregényeket az Amazon Kindle-en. Arra csábították őket, hogy töltsék le a film ingyenes verzióját, amely akkoriban még ki sem jelent. Az adathalász link több illegális streaming oldalra küldte áldozatait, amelyek rosszindulatú programokat tartalmaztak.

4. Smishing

Az adathalászat vagy az SMS-es adathalászat kizárólag szöveges üzeneteken keresztül végrehajtott social engineering támadás.

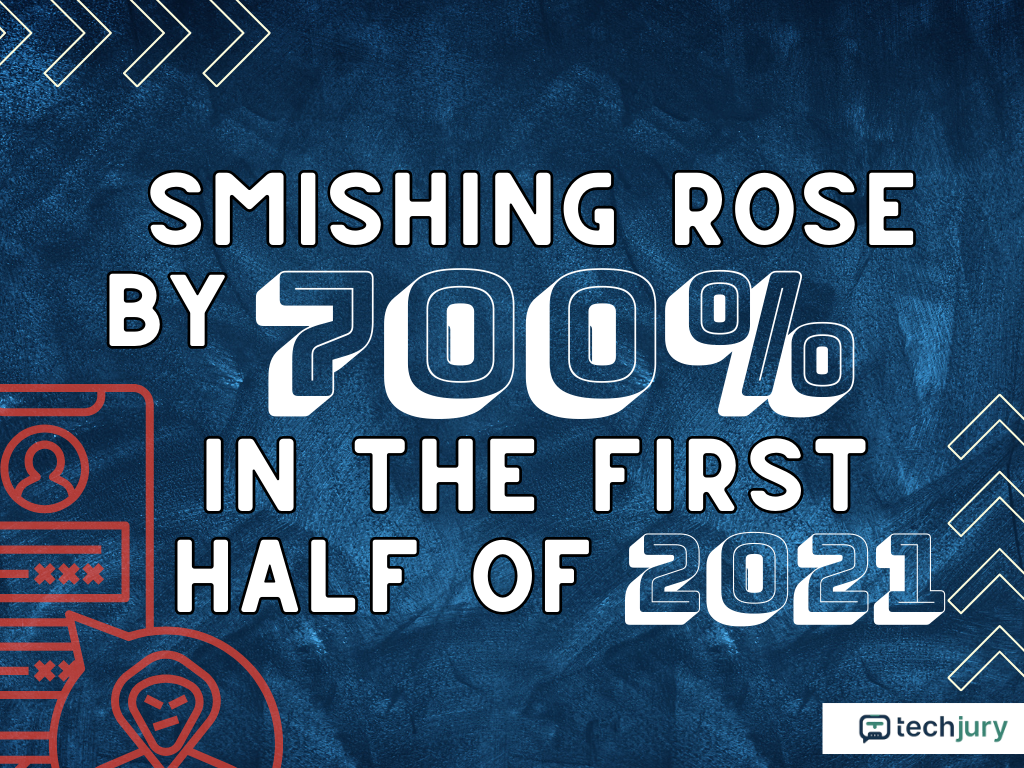

A Smishing ugyanolyan elterjedt, mint az e-mailes megfelelője. 2021-ben csak az első félévben 700%-kal nőtt az átverési módszer.

Ez a változat ugyanazokat a manipulációs technikákat használja SMS-csatornákon vagy üzenetküldő alkalmazásokon keresztül. Az áldozatokat arra is késztetik, hogy nyilvánosságra hozzák személyes adataikat, vagy kétes hivatkozásokra kattintsanak.

4. Távoli hozzáférési eszközök (RAT) támadásai

A YouTube-on közzétett csalások gyakran RAT-támadások. Ez a manipulációs módszer három rétegből áll.

Az első részben a csaló nagy cégek vagy pénzintézetek technikai támogatásának adja ki magát. Elmagyarázták, hogy „egy fontos probléma megoldásához” át kell venni az irányítást az áldozat számítógépe felett.

Miután az áldozat meggyőződött róla, a csaló végigvezeti őt egy legális szoftvernek álcázott távoli hozzáférési program letöltéséhez és engedélyezéséhez. Ez egy hátsó ajtót nyit a számítógép előtt, és lehetővé teszi a kiberbűnözők számára, hogy távolról irányítsák azt.

Az átverés akkor éri el a végső fázisát, amikor a csaló a RAT segítségével átveszi az adminisztratív irányítást a számítógép felett. Online banki munkameneteket nyitottak, hogy pénzt lopjanak, és hozzáférjenek a fájlokhoz, hogy információkat lopjanak.

5. Scareware

Az ijesztgetési taktika téves riasztásokat vagy fiktív fenyegetéseket foglal magában, amelyek arra késztetik a felhasználókat, hogy orvosoljanak egy esetleg nem létező problémát.

Általában egy ablak jelenik meg, és azt állítja, hogy rendszere vagy mobileszköze veszélyes rosszindulatú programmal fertőzött, vagy tárhelytisztításra szorul. Eléggé megijeszt, ha olyan szoftvert telepít, amely ingyenesen megoldja a problémát. De a valóságban a megtévesztő szoftvernek nincs valódi haszna. Ez akár maga a rosszindulatú program is lehet.

| ✅ Profi tipp! Maradjon nyugodt, és ne kattintson semmire, ha olyan riasztást kap, amely sürgős intézkedésre szólítja fel. Ehelyett zárja be a böngészőt vagy alkalmazást, és futtasson egy megbízható biztonsági vizsgálatot a lehetséges fenyegetések ellenőrzéséhez. |

6. Pretexting

Az ürügy egy olyan látszat, amelyről feltételezik, hogy palástolja egy személy valódi szándékát. Az ürügy egy szociális tervezési csalás, amelynek középpontjában egy hamis személyazonosság áll.

A csaló kitalált személyazonosságot, bizalmi vagy tekintélyi pozícióban lévő valakit, vagy egy jól ismert cég képviselőjét feltételezi. Előfordulhat, hogy munkatársak, banki tisztviselők, hitelkártya-társaságok képviselői, szervizesek vagy ügyvédek lennének.

A csalók ügyes hazugságokkal veszik rá áldozataikat, hogy adjanak fel bizonyos személyazonossági információkat. Az összegyűjtött személyazonossági adatokat személyazonosság-lopásra használják fel, vagy eladják személyazonosság-brókereknek a sötét weben.

| 🎉 Érdekes tény: Szerint Verizonaz ürügy a 2022-ben elkövetett összes social engineering csalás 27%-át teszi ki. |

7. Quid Pro Quo

A Quid Pro Quo nagyjából annyit jelent, mint „szívesség egy szívességért”. Ez egy finom támadás, amely meggyőzi áldozatait, hogy pénzüket vagy személyes adataikat jutalomért vagy ajándékért cseréljék ki.

A quid pro quo támadó IT-támogatásnak adja ki magát, és ingyenes szolgáltatást kínál Önnek. Az aktiváláshoz azonban meg kell nyitnia egy kétes e-mailt, le kell tiltania a víruskeresőt vagy a VPN-t, vagy újra meg kell erősítenie a fiók hitelesítő adatait.

Az átverés csábító, mert jóhiszemű promóciónak tűnik. Nehéz olyan ingyenes szolgáltatásokhoz jutni, amelyek kis erőfeszítést igényelnek.

8. Háttérzárás

A farokzárás a legegyszerűbb módja annak, hogy egy jogosult személy megkerülje a szigorú biztonsági intézkedéseket. A támadó ürügyet használ, hogy meggyőzze az áldozatot a beutazásról, kihasználva a társadalmi udvariasságot és az érzelmeire játszik. A meggyőzött áldozatok „nyitva tartják az ajtót”, hogy a támadók beléphessenek egy biztonságos fiókba.

Például egy számítógépes bûnözõ felhasználhatja az alkalmazott félrevezetett udvariasságát, hogy hozzáférjen a vállalati hálózathoz. A könnyű beszivárgás hatalmas adatszivárgáshoz vezet, ami súlyos veszteségeket okoz a cégnek.

9. Víz-Holing

A Water-Holing vagy a Water Hole Attack egy szociális tervezési csalás, amely széles hálót vet ki, hogy elkapja az áldozatot.

A kiberbûnözõk olyan alacsony biztonsági szintû webhelyet választanak, amelyet gyakran látogatnak egy bizonyos felhasználói csoport. Kiaknázzák a webhely gyenge védelmét, és megfertőzik azt rosszindulatú kóddal, amely egyszerre sok felhasználót támad meg.

Végül egy felhasználó elkapja a rosszindulatú programot az eszközén. Ezután egy pivot támadást indít egy újabb bűncselekmény elkövetése érdekében. Kémekszik az áldozat után, és személyi adatokat gyűjt. Az áldozat tudtán kívül a rosszindulatú program a számítógépét robottá is alakíthatja olyan kiterjedtebb kibertámadásokhoz, mint a DDoSing.

| ✅ Profi tipp! Böngészés közben ügyeljen az ismeretlen webhelyekre, illetve azokra, amelyek váratlanul letöltést vagy frissítést kérnek, mivel ezek a kibertámadók által rosszindulatú programok terjesztésére használt víznyelők lehetnek. |

A legjobb védekezés a társadalmi tervezéssel kapcsolatos csalások ellen

A csalások elterjedtek az interneten, de nem tudod elkerülni őket, ha végleg kimaradsz az internetről. Ehelyett óvatosabb lehet, és elriaszthatja az aljas csalókat.

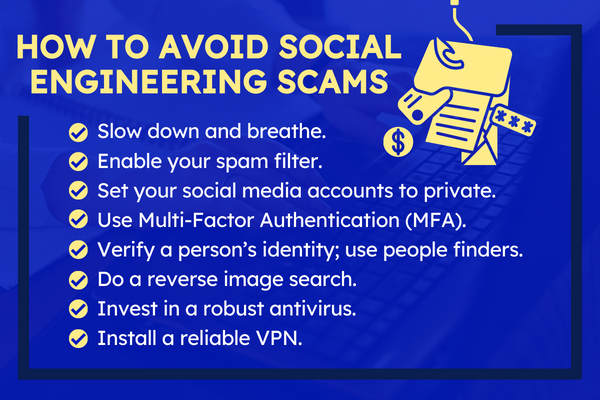

Kövesse az alábbi tippeket, hogyan kerülheti el a social engineering csalásokat:

A fenti tippek megóvják az áldozattá válástól. De mint minden online használatnál, ezen is rajtad múlik, hogy megmentse magát. Légy éber. Legyőzheti a social engineering-et, ha csak éber.

A lényeg

A csalások egyidősek az emberi történelemmel. Amíg voltak hőn áhított információk, a rosszindulatú emberek igyekeztek kihasználni azokat.

A szociális manipuláció csak egy apró része annak, ahogyan a bűnözők kizsákmányolják az embereket az interneten. Folyamatosan fejlődnek, feszegetik a beszivárgás és a lopás határait anélkül, hogy elkapnák őket. Az elkövetkező években tehát biztosan kitörnek az újszerű csalások.

Szerencsére a kormányok világszerte szigorítják a csalás elleni küzdelem törvényeit. A biztonsági megoldások technológiájukat is fejlesztik, hogy megakadályozzák a kibertámadásokat.

Hétköznapi felhasználóként rengeteg trükköt tanulhat meg, amellyel elkerülheti a social engineering csalásokat. A legjobb, ha nyugodt és éber marad. Ha igen, észreveheti a csaló hazugságait.

GYIK

-

A social engineering spam vagy adathalászat?

A szociális manipuláció az, ahogyan a csaló ráveszi az áldozatot, hogy valami veszélyeset tegyen az interneten. Az adathalászat és a spam társadalmi manipulációs csalások, mivel ugyanazt a csalási módot használják.

-

Mi az a social engineering spam?

Az e-mailes adathalászat, az adathalászat, az adathalászat és a hangos csalás hasonló szociális tervezési csalások. Az egyetlen különbség köztük a kommunikációs módjuk. Az e-mailes adathalászat és az adathalászat spam e-maileket használnak. A Smishing spam szövegeket használ, míg a hangos csalások spamhívásokat használnak.

-

Kiberbűnnek számít-e a social engineering?

A social engineering egy emberi manipulációs technika, amelyet számítógépes bűncselekmények elkövetésére használnak. Ez csak egy fontos része egy nagy, többrétegű tervnek, amelyet a kiberbűnözők készítettek.