A Virtual Private Network (VPN) egy anonimitást biztosító eszköz, amely lehetővé teszi a felhasználók számára, hogy biztonságosan hozzáférjenek az internethez.

Több szervert kínál különböző országokból és városokból, lehetővé téve, hogy más IP-címmel böngészhessen az interneten.

Több mint 1,6 milliárd ember használ VPN-t, és elsődleges oka a magánélet és a biztonság. A titkosítás az, ami minden VPN-t biztonságossá tesz, de nem mindenki érti, mi az.

Olvasson tovább, ha többet szeretne megtudni arról, mi az a VPN-titkosítás, és hogyan működik.

A titkosítás meghatározása

| 📖 Meghatározás A titkosítás az a folyamat, amikor egy szöveget vagy bármilyen információt értelmezhetetlen formátummá vagy kóddá alakítanak át. Csak az üzenet küldője és címzettje tudja visszafejteni a titkosított információt titkosítási kulcs vagy kriptográfiai kulcs segítségével. A görög szóból származikkruptós” vagy „kryptos”, ami azt jelenti rejtett vagy elrejtve. |

A titkosítás egyik legrégebbi formája az ROT13. Az ábécé betűinek elforgatását használja a szöveg titkosításához vagy visszafejtéséhez.

Ha veszel egy szöveget, és minden betűt lecserélsz a tizenhárom hellyel lejjebb lévő betűre, az olvashatatlan lesz bárki számára, aki nem tudja, mit tettél.

ganit

Ez a módszer azonban ma már könnyű egy modern számítógép számára.

Ezért a modern VPN-titkosítás korszerűbb módszereket használ, például az AES-256 algoritmusokat. A modern technikák visszafejtése általában egy örökkévalóságig tart.

VPN titkosítás – A titkosítás szerepe VPN-ek

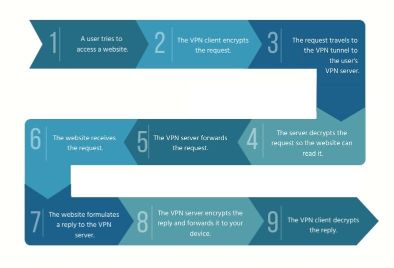

A VPN titkosítást használ annak érdekében, hogy adatai biztonságban legyenek azoktól, akik megpróbálják elfogni azokat az eszköz és a VPN-kiszolgáló között.

Ez a következőképpen történik:

VPN titkosítási folyamat

Amint a VPN-kliens visszafejti a választ, a felhasználó hozzáférhet a webhelyhez.

Hogyan VPN titkosítás Művek

Az előző szakasz alapvető magyarázatot ad a VPN-titkosítás működéséről. Jobban megértheti, hogyan működik minden, ha közelebbről megvizsgálja a négy alapelve VPN titkosítás.

Nézze meg mindegyiket alább:

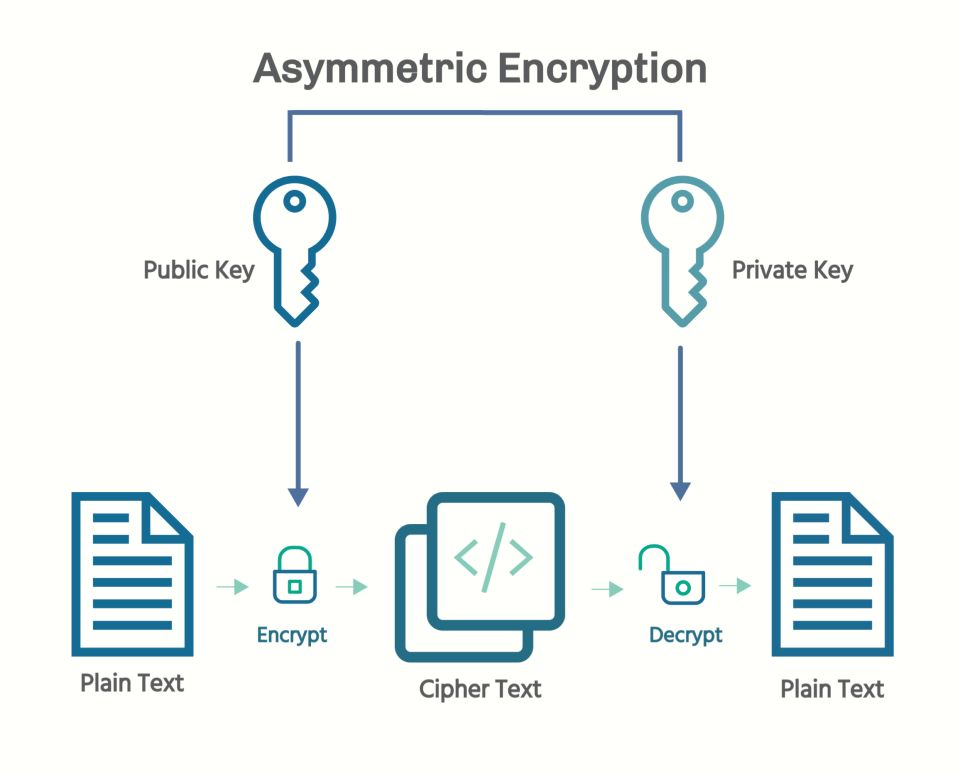

1. Aszimmetrikus kulcscsere

Az aszimmetrikus kulcscsere lehetővé teszi a titkosítási kulcsok biztonságos cseréjét nem biztonságos internetkapcsolaton keresztül.

Ezt nem lehet megtenni a normál folyamattal, vagyis a VPN-klienstől a VPN-kiszolgálóhoz kulcsot küldeni. Az Ön után kémkedő felek elfoghatják. Ezért alkalmazzák az aszimmetrikus titkosítást.

Így működik:

Aszimmetrikus titkosítási folyamat

- A feladó két kulcsot generál. A nyilvános kulcs titkosítható de nem dekódolni üzeneteket, míg a titkos kulcs visszafejtheti a titkosított üzeneteket.

- A nyilvános kulcsot elküldik a címzettnek.

- A címzett a nyilvános kulcsot használja a szimmetrikus titkosítási kulcsának titkosításához.

- Az aszimmetrikusan titkosított szimmetrikus kulcsot visszaküldik a feladónak.

- A feladó mostantól használhatja az új szimmetrikus kulcsot a kommunikációhoz.

A küldő és a fogadó közötti minden munkamenet más-más kulcsot használ, így az újat még akkor sem érinti, ha az előző munkamenetet veszélyezteti.

A kulcsok biztonságos cseréjének lehetőségét nem biztonságos adathordozón hívják tökéletes előre titkolózás.

| Ha többet szeretne megtudni a titkosítás működéséről, iratkozzon fel Surfshark hírlevele. |

2. Szimmetrikus kulcscsere

A szimmetrikus kulcscsere egyszerűen azt jelenti, hogy a kommunikáció mindkét oldala ugyanazt a titkosítási kulcsot használja.

Ez azonban sokkal gyorsabb és kevésbé erőforrásigényes módszer, mint az aszimmetrikus titkosítás. Ezt a titkosítást fogják használni a tényleges információcseréhez.

Ha jobban szeretné megérteni, mi ez, nézze meg az alábbi videót:

Hogyan működik az internetes titkosítás

3. Titkosítási algoritmusok

A titkosítási algoritmusok azok, amelyek átveszik a ROT13 helyét a VPN-titkosításban. A ma használatosak azonban sokkal kifinomultabbak.

A prémium VPN-ek, mint például a Surfshark, az AES-256-GCM verziót használják. Ez a verzió blokkokra bontja az adatokat, majd minden egyes darabhoz más titkosítási kulcsot alkalmaz.

Minden blokk 14 átalakítási körön megy keresztül, mielőtt titkosítottnak minősül. A rejtjelkulcs sikeres kitalálásához valakinek 2256 tippet kell végrehajtania.

A jelenlegi technológiával ezt egy emberi életen belül lehetetlen megtenni. Mint ilyen, az AES-256 nagyon biztonságos.

A GCM az algoritmushoz hozzáadott további matematikai elemeket jelenti, amelyek a szokásosnál gyorsabban működnek.

| 🎉 Érdekes tény: Az AES-256 hihetetlenül biztonságos. Évmilliárdok kellenek ahhoz, hogy a legerősebb számítógépek letörjék, még akkor is, ha a Földön mindenki együtt próbálná feltörni. |

4. Integritási algoritmusok

Az integritás-algoritmus biztosítja, hogy az adatok ne keveredjenek össze az átvitel során.

Ehhez egy matematikai hash függvényt használ, hogy bármilyen hosszúságú bemenetet rövid kimenetbe tömörítsen. Például az ABC-t D-vé alakítjuk.

A hash függvényt nehéz visszafejteni. Ez azt jelenti, hogy nem kaphatja meg az ABC-t D-től.

Ugyanakkor gondoskodnia kell arról, hogy csak az ABC legyen kivonatolva D-be, más bemenet nélkül.

Végül csak az üzenet kivonatát kell megszereznie, hogy összehasonlítsa az eredeti hash-sel, és megállapítsa, hogy az igazit kapta-e.

A valódi dolog még bonyolultabb, például az első üzenetblokk hash értékének használata a második üzenetblokk hash-jének bemenetévé és így tovább.

Mindezek a műveletek bonyolultnak tűnhetnek, de a modern hardver mindezt egy szempillantás alatt elvégzi, miután a felhasználó rákattint a Csatlakozás gombot a VPN alkalmazásban.

| ⌛️ Dióhéjban Az integritás-algoritmusok hash függvényeket használnak annak ellenőrzésére, hogy az átvitel során nem manipulálták-e az adatokat. A hash függvény tömöríti az adatokat, és megnehezíti a visszafejtést. |

VPN-protokollok és titkosítások

A VPN-protokoll leírja a VPN-kapcsolat létrehozásához és karbantartásához használt összes eljárást és speciális eszközt.

Felvázolja, hogyan történik az aszimmetrikus és szimmetrikus kulcscsere, milyen titkosítást alkalmaznak az adatokon, és milyen típusú biztonsági intézkedéseket, például integritási algoritmusokat.

Jelenleg minden jó VPN-protokoll az AES-256 titkosítás egy verzióját használja. Az alábbi táblázatban látható, hogy az egyes protokollok milyen titkosítást használnak:

| Jegyzőkönyv | Titkosítás | Használat |

| WireGuard | ChaCha20 | A prémium VPN-k, például a Surfshark által használt legújabb beállítás |

| OpenVPN | AES-256 | Rendkívül megbízható és széles körben használt nyílt forráskódú készenléti mód |

| IKEv2 | AES-256 | Jól használható, különösen mobil eszközökhöz |

| SoftEther | AES-256 | Megfelelő mindennapi használat |

| SSTP | AES-256 | A Microsoft tunneling protokoll Windows-eszközökhöz |

| L2TP/IPsec | AES-256 | Teljesen elavulttá tette az IKEv2 |

| PPTP | 128 bites | Ha eszköze bármi újabbat támogat, nincs oka ennek a használatára |

A lényeg: A titkosítás kulcsfontosságú VPN

Azon kívül, hogy az IP-címét a VPN-kiszolgálón keresztül irányítja, a VPN az összes rajta áthaladó információ titkosításával biztosítja a titkosítást a leskelők elől.

A pontos módszer megértése, hogyan csinálja, nem fontos. Ez azonban segít jobban megérteni az eszközöket. Továbbá, ha jó VPN-t keres, nézze meg a Surfsharkot!

GYIK

-

Az ingyenes VPN-ek titkosítanak?

Igen. Az ingyenes VPN-ek azonban gyengébb titkosítást használnak, így sebezhetőbbek a feltörésekkel szemben.

-

Igen. Az ingyenes VPN-ek azonban gyengébb titkosítást használnak, így jobban ki vannak téve a hackelésnek.

A legbiztonságosabb titkosítás az AES. Más titkosítási stílusokhoz képest nehezebb feltörni. Még az Egyesült Államok kormánya és a modern VPN-szolgáltatások is használják ezt a típust az első osztályú biztonság érdekében.

-

Mi a VPN három fő felhasználási módja?

Az emberek különböző okokból és előnyökből használják a VPN-eket. A VPN három elsődleges felhasználási módja azonban a felhasználó tényleges IP-címének elfedése, a földrajzi blokkolás megkerülése és a személyes adatok védelme.