A Secure Socket Shell (SSH) egy hálózati protokoll, amely lehetővé teszi két gép számára, hogy kommunikáljanak és megosszák az adatokat. Titkosítja az átvitt adatokat, így az információ nem egyszerű szövegben jelenik meg.

Az alapítás óta eltelt 25 év után Az internettel működő szerverek 95%-a SSH-t használ. Eddig a szervezetek továbbra is az SSH által kínált biztonságot keresik.

Ebből a cikkből megtudhatja, miért. Olvasson tovább, ha többet szeretne megtudni az SSH alapjairól, működéséről és előnyeiről.

🔑 Kulcs elvitelek

- Az SSH protokoll biztosítja a számítógépek és szerverek közötti adatmegosztást nem biztonságos hálózaton keresztül.

- A három SSH verzió az SSH-1, SSH-2és SSH-1,99.

- Az SSH biztosítja az adatcserét szimmetrikus titkosítás, aszimmetrikus titkosításés kivonatolás.

- A protokoll három szakaszban működik: ellenőrzése, munkamenetkulcs generálásaés hitelesítés.

- Az adminisztrációs feladatok távoli végrehajtásának engedélyezése mellett az SSH blokkolja a továbbított adatok hamisítását és lehallgatását.

- A legújabb SSH programcsomag az OpenSSH volt 1999-ben.

SSH: Definíció és verziók

Hálózati protokollként az SSH lehetővé teszi a rendszergazdák számára, hogy biztonságosan „bejelentkezzenek” a távoli eszközökbe anélkül, hogy fizikailag hozzáférnének az eszközhöz.

Az SSH-n keresztül a rendszergazdák alapvető műveleteket hajthatnak végre, például fájlátvitelt, szoftverjavításokat szállíthatnak, és távolról kezelhetik a rendszereket.

Az SSH titkosítja a végpontok közötti kapcsolatot, így hatékony alternatívája a régi bejelentkezési protokolloknak és a nem biztonságos fájlátviteli módszereknek.

Két fő SSH-verzió létezik:SSH-1 és SSH-2. Ismerje meg az egyes verziók főbb jellemzőit az alábbi táblázatban.

| SSH-1 | SSH-2 |

|---|---|

| Erős host-host és felhasználói hitelesítést biztosít | Kétszer akkora biztonsági erővel rendelkezik, és lefedi az SSH-1 sebezhetőségeit |

| Titkosított kommunikációt tesz lehetővé a következő algoritmusok használatával: DES 3DES IDEA Blowfish | A következő titkosítási algoritmusokat támogatja: AES Blowfish 3DES CAST-128 RC4 |

| N/A | Támogatja az FTP biztonságos verzióját |

| Egyetlen monolitikus protokoll, amely nem tudja testreszabni a szállítást, a hitelesítést és a kapcsolatokat | Moduláris megközelítést alkalmaz független szállítási, hitelesítési és csatlakozási protokollokkal |

| Gyenge a CRC-32 integritásellenőrzése | Erős kriptográfiai üzenet-hitelesítő kódot (MAC) használ |

| N/A | Támogatja a jelszavak megváltoztatását |

| Minden kapcsolathoz egy munkamenet csatornája van | Több shell munkamenet csatornát is futtathat |

| Több rögzített paraméterrel rendelkezik, és csak a tömeges titkosítást tárgyalja | A kriptográfiai és tömörítési algoritmusok teljes körű egyeztetése |

| Ugyanazokat az algoritmusokat és kulcsokat alkalmazza a bejövő és kimenő kapcsolatokhoz | A titkosításról, a MAC-ról és a tömörítésről az egyes kapcsolatok irányában külön-külön egyeztetnek |

| Rögzített kódolású, és előfordulhat, hogy nem veszi figyelembe az új funkciókat és frissítéseket | Bővíthető algoritmus, amely lehetővé teszi a helyi bővítményeket, miközben megőrzi az együttműködést |

| Támogatja: Nyilvános kulcs (RSA) Rhosts RSA Jelszó Rhosts TIS Kerberos | Felhasználó hitelesítési módszerek: Nyilvános kulcs (DSA, RSA és OpenPGP) Host-based Password |

| N/A | Lehetővé teszi a nyilvános kulcsú tanúsítványok használatát hitelesítési célokra. |

| Munkamenetenként egyetlen hitelesítési űrlap engedélyezett. | A felhasználói hitelesítési csere rugalmas |

| A Rhosts RSA hitelesítés az ügyfél gazdagép címéhez van kötve. | A hitelesítés független az ügyfél hálózati címétől |

| N/A | A munkamenet kulcsainak időszakos cseréje |

Az SSH-2 fokozott biztonságot és funkcionalitást biztosít az SSH-1-hez képest.

Az előbbi robusztus titkosítással (azaz AES és Blowfish) és továbbfejlesztett hitelesítéssel a régebbi verzió sebezhetőségeit orvosolja.

Az SSH-2 moduláris felépítése lehetővé teszi a független testreszabást, kriptográfiai folyamatai pedig adaptálható és biztonságos adatcserét tesznek lehetővé.

Hogyan működik SSH Munka?

Az SSH szimmetrikus titkosítást, aszimmetrikus titkosítást és hash-t használ az adatátvitel biztonságossá tételére.

A szerver és a kliens közötti SSH-kapcsolat három szakaszban dokumentálható: az ügyfél általi ellenőrzés, a munkamenetkulcs generálása és a kliens hitelesítés.

Az egyes folyamatok az alábbiak szerint működnek:

1. Az ügyfél általi ellenőrzés

A kliens megpróbál SSH kapcsolatot kezdeményezni a szerverrel. Ha az ügyfél először csatlakozik a szerverhez, manuálisan kell hitelesítenie a szervert.

Ez a kiszolgáló nyilvános kulcsának ellenőrzésével történik. A kulcs megerősítése után a szerver hozzáadódik a ismert_hosts fájl a ~/.ssh könyvtárat.

A szerver identitása automatikusan megegyezik azzal, amit korábban rögzítettek a ismert_gazdák fájlt. Ez akkor történik, ha nem ez az első alkalom, hogy az ügyfél SSH-kapcsolatot kezdeményez.

Ha a kiszolgáló azonosságának ellenőrzése sikeresen megtörtént, ideje létrehozni egy munkamenetkulcsot.

2. A munkamenet kulcsának előállítása

Mindkét fél most a Diffie-Hellman algoritmus segítségével tárgyalja meg a munkamenet kulcsát. Ez az algoritmus lehetővé teszi, hogy mindkét fél egyenlő mértékben járuljon hozzá a munkamenetkulcs létrehozásához.

| 🎉 Érdekes tény A Diffie-Hellman algoritmus a modern kriptográfia sarokköve. Whitfield Diffie és Martin Hellman találta fel 1976-ban. Ezzel a módszerrel két fél biztonságosan cserélhet titkosítási kulcsokat egy nem biztonságos csatornán. Biztonsága a diszkrét logaritmus probléma megoldásának nehézségén múlik. |

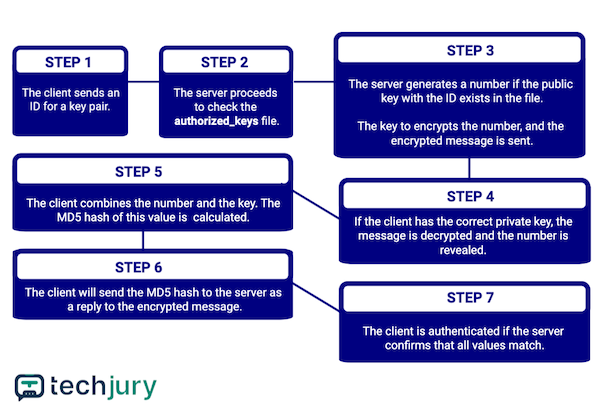

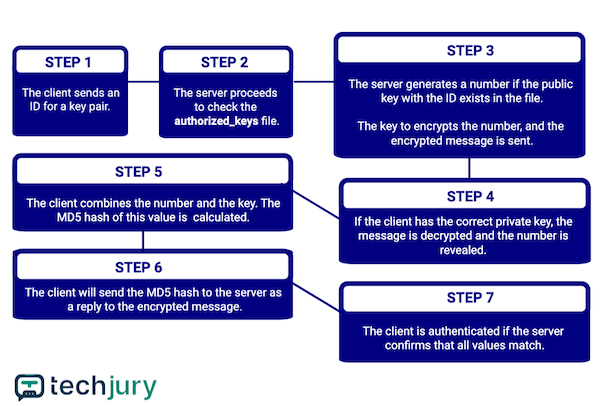

3. Az ügyfél hitelesítése

A hitelesítés az SSH kulcspár használatával történik. Az SSH kulcspár két különböző célú kulcsból álló pár.

Az első kulcspár egy nyilvános kulcs, amelyet szabadon megosztanak, és az adatok titkosítására használják. A második pár egy privát kulcs, amelyet az adatok visszafejtésére használnak.

A szimmetrikus titkosítás megtörténte után a kliens hitelesítésének folyamata a következőképpen zajlik:

Előnyök SSH

Az SSH használatával több irányítást tudhat magáénak, mint amit egy szabványos webalapú grafikus felület lehetővé tesz.

Tudja meg, milyen egyéb konkrét előnyökkel jár az SSH a szervezete számára:

1. Lehetővé teszi az automatikus fájlátvitelt

Az SSH lehetővé teszi a felhasználók számára a fájlok biztonságos átvitelét. Támogatja a fájlátvitelt automatizáló eszközöket is, mint például a Secure Copy és a Secure File Transfer Protocol.

2. Engedélyezi a távoli parancsokat

Az SSH segítségével távolról bejelentkezhet, és parancsokat futtathat egy gépen, mintha fizikailag direktívákat írna be. Ez a funkció akkor hasznos, ha több szervert kezel egyszerre.

3. Csökkenti az IP-forrás-útválasztás hibaarányát

Az IP-forrás útválasztása lehetővé teszi a feladó számára, hogy meghatározza, hogy a csomagnak melyik útvonalon kell haladnia, és hová kell visszatérnie. Ez néha nem sikerül, ha rosszindulatú felhasználók behatolnak.

Az SSH csökkenti a forrásútválasztás sikertelenségi arányát a kapcsolat hálózaton keresztüli titkosításával. Ezenkívül a számítógép hitelesítésével egy másik védelmi réteget is hozzáad.

4. Megakadályozza az IP-hamisítást

Az IP-hamisítás a forráscím módosítása a számítógép elrejtése vagy megszemélyesítése érdekében. Rosszindulatú kísérleteket indít a céleszköz vagy a környező infrastruktúra megzavarására.

Az SSH-nak az alagutak titkosítására és a felhasználók hitelesítésére való képessége megnehezíti a támadók számára, hogy megpróbálják módosítani az adatokat az átvitel során.

5. Blokkolja a DNS-hamisítást

A DNS-hamisítás olyan kibertámadás, amelynek során a felhasználók egy megváltozott domainnéven keresztül érzékeny információkat szereznek meg, és a forgalmat egy másik webhelyre irányítják át.

Az SSH extra biztonsága a két számítógép közötti kommunikációs csatornában megakadályozza, hogy a rosszindulatú felhasználók elfogják az adatokat.

6. Megakadályozza a továbbított adatok lehallgatását

SSH nélkül nem biztonságos kapcsolatot használ – és a támadók minden átmenő adatot figyelhetnek. Az Ön hátrányára gyűjthetnek adatokat.

| ⏳ Dióhéjban Az SSH a webes felületeken túlmutató irányítást biztosít a szervezetek számára – lehetővé téve a biztonságos fájlátvitelt és a távoli parancsvégrehajtást. Erős biztonságot nyújt számos IP-problémával szemben. Az SSH funkciói együttesen erősítik a hálózati biztonságot, az adatintegritást és a működési hatékonyságot. |

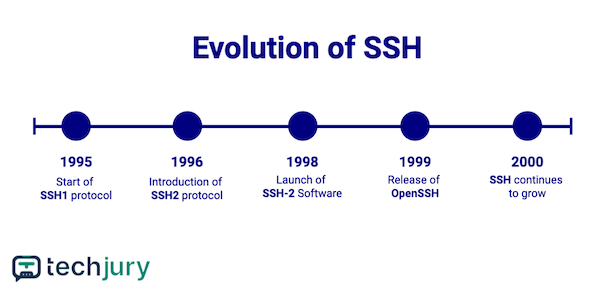

Az evolúció SSH

Tekintse meg, hogyan fejlődött az SSH a jelszószippantó támadásokra adott puszta válaszból a hálózati rendszergazdák számára elkerülhetetlen protokollrendszerré.

1995: Tatu Ylönen bemutatta a SSH1 jegyzőkönyv

A finn Helsinki Műszaki Egyetem legutóbbi, 1995-ös jelszószippantásos támadása után Tatu kifejlesztett egy kriptográfiai hálózati protokollt. SSH1-nek hívta.

A protokoll béta verziói megjelentek. A Tatu SSH csapata rájött, hogy a protokollnak ingyenesnek kell lennie ahhoz, hogy a rendszergazdák szélesebb közönségét elérhesse.

| 🎉 Érdekes tény 1995 júliusában az SSH1-et ingyenes szoftverként kínálták. Megszületett az a döntés, hogy engedélyezzük a nyilvánosság számára az SSH1 másolását 20 000 felhasználó 50 országban az év végére. |

Az SSH továbbra is ingyenes liberális licenccel. 1995 decemberében Tatu megkezdte az SSH kereskedelmi forgalomba hozatalát, és megalapította az SSH Communications Security Corporationt (SCS).

1996: SCS bevezetése SSH-2 protokoll

Ahogy az SSH-1 egyre népszerűbb lett, elkerülhetetlen volt, hogy észrevegyék korlátait.

Mivel a problémákat lehetetlen a visszamenőleges kompatibilitás elvesztése nélkül kijavítani, megszületett az SSH-2. Az SSH-2 vagy az SSH 2.0 új algoritmusokat tartalmaz, amelyek megoldják azt, amit az SSH-1 nem tud.

A növekvő közérdeklődés miatt az Internet Engineering Task Force megkísérelte az SSH-2 szabályozását a Secure Shell létrehozásával.

1998: Az SCS bemutatta a SSH-2 Szoftver

Az SSH-2 szoftver a kiváló SSH-2 protokollon alapult. A szoftver azonban nem helyettesítette teljesen az SSH-1-et. Hiányzott néhány kulcsfontosságú SSH-1 funkció.

1999: NyitvaSSH elengedték

Az OpenBSD Project bemutatta az SSH-2 protokoll ingyenes megvalósítását OpenSSH néven.

Bár több forrás is hozzájárult az OpenSSH létrehozásához, Markus Friedlnek nagyrészt a projekthez való hozzájárulása köszönhető.

Sikeresen portolták több operációs rendszerre, mint például Linux, Solaris, AIX, MacOS X stb.

2000-es évek: SSH tovább gyarapodott

Az SCS folytatta az SSH és termékeinek fejlesztését. Jelenleg a termékcsalád a Tectia nevet viseli. Jelenleg az SSH-megvalósításoknak vannak ingyenes és kereskedelmi verziói is.

2017-ben az SSH még a 22-es portot is biztosította. Maga az SSH készítője szerint:

A történet, hogyan kapta meg az SSH a 22-es portot. Soha nem mesélték el korábban. https://t.co/EBT0QY9m6z #infosec #ssh pic.twitter.com/rddY4m2hz3

— Tatu Ylonen (@tjssh) 2017. április 20

Következtetés

Az SSH az IT-ipar és az Internet kitörölhetetlen részévé tette magát. Ezáltal leegyszerűsödik az SSH-kliens és a szerver közötti kommunikáció titkosítása.

Annak ellenére, hogy az 1990-es években fejlesztették ki, az SSH még mindig a legjobb protokollnak számít a többi hitelesítési módszerrel szemben.

Minden olyan vállalkozásnak, amely biztonságot igényel fájlmegosztással és internetes kommunikációval, szükség van az SSH-ra az IT eszköztárában.

GYIK

-

A PuTTY SSH-kliens?

Igen. A PuTTY egy SSH-kliens. Ez egy ingyenes terminálemulátor, amely kliensként működik az SSH és más protokollok számára.

-

Hogyan használjunk SSH-kiszolgálót VPN-ként?

Ha az SSH-t VPN alternatívaként szeretné használni, létre kell hoznia egy SSH-kapcsolatot a szerverrel. Ezután konfigurálja a porttovábbítási szabályokat.

-

Mi az SSH kulcs?

Az SSH-kulcsok hitelesítési módszerek a rendszerek közötti titkosított kapcsolatokhoz való hozzáféréshez.

-

Mi az SSH alagút?

Az SSH-alagút olyan hálózati kapcsolat, amely lehetővé teszi a titkosított adatok továbbítását az interneten keresztül.

-

Mi az SSH kliens?

Az SSH-kliens egy olyan program, amely biztonságos és hitelesített SSH-kapcsolatokat hoz létre az SSH-kiszolgálókkal.