Az élet- és munkakörnyezetek innovatív termékekkel rendelkeznek, amelyek autonóm számításokat és kapcsolatokat hajtanak végre. Amikor ezek az elektronikus eszközök más eszközökhöz vagy hálózatokhoz tudnak kapcsolódni, akkor hívják őket végpontok.

A végponteszközök olyan fizikai eszközök, amelyek hálózathoz vagy internethez csatlakoznak. Ezek egy végpont vagy hozzáférési pont egy elosztott hálózaton.

Ebből a cikkből megtudhatja a végponti eszközöket, azok működését és a szükséges kiberbiztonsági szintet.

Mi az a végponteszköz és hogyan működik?

Az internethez való csatlakozáshoz használt bármely eszköz egy végpont eszköz.

Egyszerűen fogalmazva, amikor két ember kommunikál telefonhívás közben, kapcsolat jön létre közöttük. A végpontok ennek a kapcsolatnak a telefonjaik.

A végponti eszközök TCP/IP-hálózathoz is csatlakoznak. Beszélgetnének egymással, információt adnának oda-vissza – végponttól végpontig.

Természetükből adódóan a végponteszközök belépési pontok lehetnek a rosszindulatú szereplők számára. Ha a biztonsági rendszerben hiányosság lép fel, a fekete kalapú hackerek ezt a biztonsági rést használhatják a hálózatba való belépéshez.

A végponti eszközök kiberbiztonsági hiánya, például a megfelelő felügyelet hiánya veszélyeztetheti a hálózat biztonságát. A lehetséges kibertámadások közé tartozik az adathalászat, a különféle rosszindulatú programok és az adatszivárgás.

Gyakori példák végponti eszközökre

A különböző típusú végponteszközök a következők:

- Okostelefonok

- Tabletták

- Laptopok

- Asztali számítógépek

- Netbook számítógépek

- Kioszk számítógépek

- Intelligens nyomtatók

- Okosórák

- Szerverek

- Árusító automaták

- Riasztások

- Biztonsági kamerák

- Járművek

- Munkaállomások

- Internet of Things (IoT) eszközök

- Egyéb speciális hardver, amely felhasználói végpontként működik egy elosztott hálózatban

Kutatóközpont A Ponemon Institute felmérése szerint a végponti támadások voltak a legelterjedtebb kiberbűnözések 2020-ban..

Ráadásul az összes végponti eszköz közül a laptopok számítanak a legsebezhetőbbnek. Ugyanez a tanulmány kimutatta, hogy a szakemberek 55%-a a laptopokat tartja a leginkább kibernetikai támadásoknak kitéve.

A vállalkozások 81%-a tapasztalt valamilyen rosszindulatú program által okozott végponti támadást, 28%-uk pedig feltört vagy ellopott eszközöket érintett.

Ezek a számok rávilágítanak a végponti eszközökkel járó hatalmas biztonsági aggályokra.

Biztonsági aggályok a végponti eszközökkel kapcsolatban

A hackerek a végponti eszközöket veszik célba, ahelyett, hogy közvetlenül támadnák meg a hálózatot, mivel ezek könnyebben elérhető bejáratot jelentenek. Más szóval, olyanok, mint az értékes digitális eszközök kapuja.

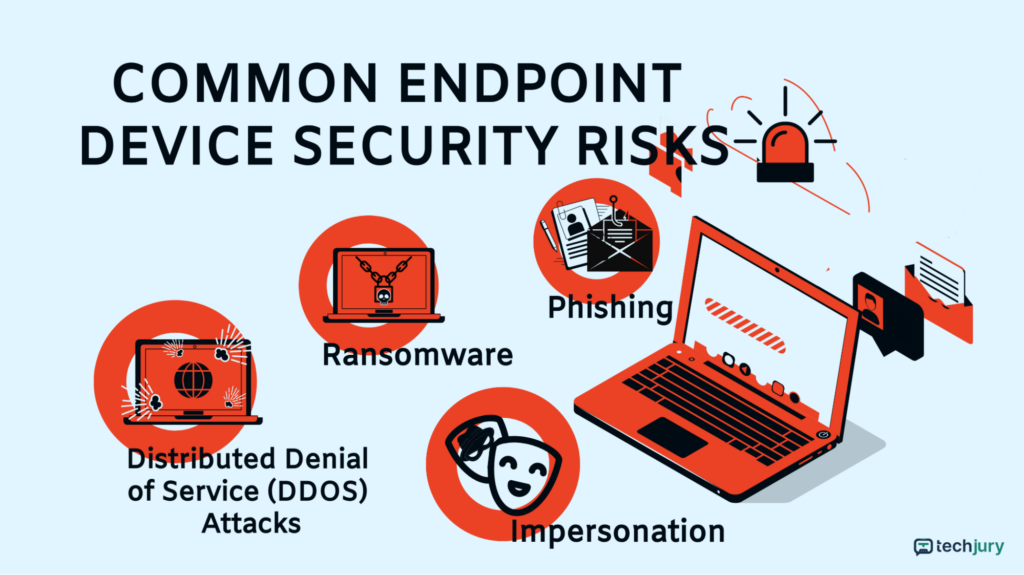

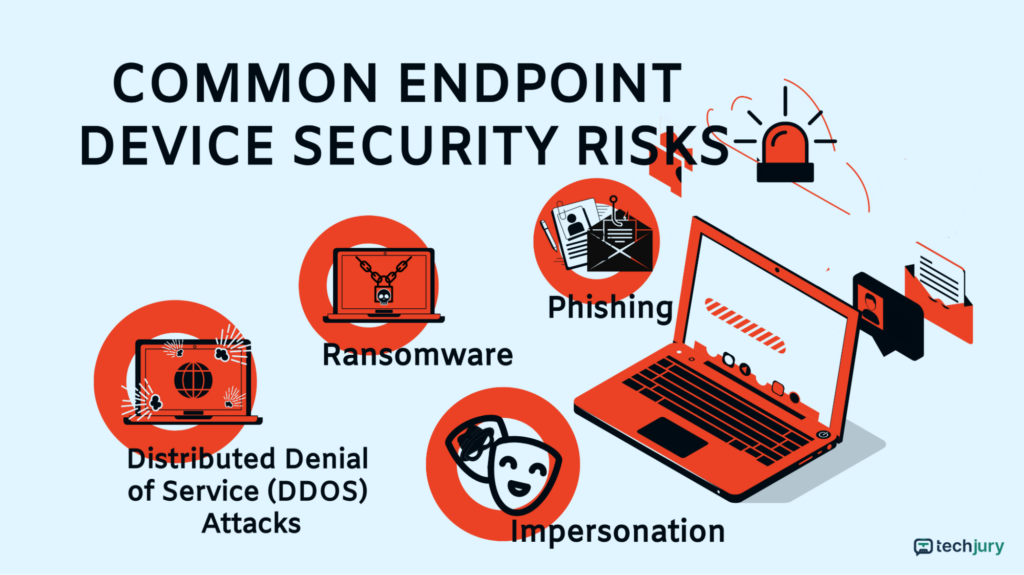

Az alábbiakban felsoroljuk a nem felügyelt végpontok által okozott leggyakoribb biztonsági kockázatokat. Ezek az „ajtók” a következő támadásokat idézhetik elő:

Gyakori végponti eszközök biztonsági kockázatai

- Adathalászat. Az adathalászat során a hacker ráveszi a felhasználókat, hogy bizalmas adatokat adjanak ki, hogy hitelesítő adatokat vagy érzékeny információkat lopjanak el. Ezeket a támadásokat gyakran nehéz észlelni. Irodai környezetben úgy tűnhet, mint egy hétköznapi e-mail egy munkatárstól.

Az FBI 2021-es internetes bűnözési jelentése szerint az adathalászat a leggyakoribb kiberbiztonsági támadás. A következő évben a kiberbűnözés elterjedtsége változatlan maradt, több mint 500 millió adathalász incidensről számoltak be.

- Ransomware. 2022-ben 493,33 millió zsarolóprogram-eseményt észleltek világszerte. A Ransomware egy adathalász kézbesítési technika, amelyet távoli támadások követnek.

A támadó a felhasználó tudta nélkül telepít ransomware-t, és titkosítja a végponti eszköz összes adatát. A letöltést követően a zsarolóprogram túszul ejti az adatokat a felhasználók kizárásával. Titkosítja az adatokat, hacsak az áldozat nem fizet váltságdíjat.

| 💡 Tudtad? A Ransomware 2017 óta létezik. A legújabb hackelési trendek szerint a zsarolóvírusok a legnagyobb hasznot a feldolgozóiparból érik. Csak 2020-ban 2,04 millió dollárt fizetett ki áldozataitól. |

- Elosztott szolgáltatásmegtagadási (DDOS) támadások. A DDOSing egy erősen illegális támadás, amely megzavarja a megcélzott szerver rendszeres forgalmát azáltal, hogy elárasztja azt kérésekkel.

A hackerek egy végponti eszközt egy botnet részeként használnak, amely rosszindulatú szoftverekkel fertőzött eszközök csoportja. A robotok ezután végrehajtják a DDOS támadást, és megakadályozzák, hogy a felhasználók hozzáférjenek a kapcsolódó webhelyekhez és online szolgáltatásokhoz.

- Megszemélyesítés. A mások személyi adataival való visszaélés olyan manipulációs támadás, amely érzékeny adatokat és nagy értékű eszközöket keres. A hackerek jogos felhasználónak adják ki magukat, és több rendszeren keresztül mozognak egy hálózaton belül.

A hackerek gyorsan oldalirányú mozgást hajtanak végre a hálózaton belül. Áthaladhatnak a kompromittált környezetben, és megnövekedett kiváltságokat kaphatnak, amíg el nem érik végső céljukat.

| ✅ Pro tipp: Állítsa le a DDOS-t és más kibertámadásokat a Packet Capturing (PCAP) segítségével. Ez a folyamat segít a hálózati forgalom figyelésében és a szokatlan kiugrások észlelésében. Segíti a kiberbiztonsági csapatokat a támadások leküzdésében. |

Biztonsági kockázatok a modern munkahelyeken

A világjárvány után a végponti eszközök kibertámadásokkal szembeni védelme kihívást jelent, különösen a vállalatok számára. A növekvő távoli és hibrid beállítások megugrották a globális munkaerő által használt eszközök számát. A vállalatok sürgetik, hogy fedezzék ezeket az eszközöket a jogsértések megelőzése érdekében.

Ezen kívül a szakértők más biztonsági kockázatokat is azonosítottak a munkahelyen. Ezek a következők:

- A kiberbiztonsági tudatosság hiánya az alkalmazottak körében

- Nem biztonságos személyes eszközök

- Nem biztonságos hálózati kapcsolat

- Gyenge jelszavak

- Elavult szoftver és vírusirtó

- Biztonsági kockázatot jelentő együttműködési eszközök

Különösen szembeötlő az alkalmazottak alacsony kiberbiztonsági tudatossága. A valóság az, hogy a kibertámadások körülbelül 91,5%-a emberi mulasztásból vagy bennfentes fenyegetésből származik. A távoli munkakörülmények által felnagyított munkavállalók a vállalat legnagyobb gyengeségévé válhatnak.

A kiberbiztonsági szakértők irányelvalapú megközelítést javasolnak a végpontok biztonságában a fenyegetések megfelelő kezelése érdekében. Ez magában foglalja a tudatosságnövelő tréningeket minden szinten az alkalmazottak számára.

| ✅ Pro tipp: Az Endpoint Detection and Response (EDR) a legjobb biztonsági megoldás a hálózat végponti eszközeinek védelmére. Erősebb, mint egy vírusirtó, mert proaktív, és valós idejű láthatóságot biztosít az IT-infrastruktúrának. |

A végponti eszközök hátrányai

Mint említettük, a végponti eszközök felhasználóinak rossz szokásai hatással lehetnek a teljes hálózat biztonságára. Nagyobb a kockázat, ha a felhasználó nem tudja, hogyan védje meg eszközeit.

Íme a végponti eszközök buktatói, amelyekkel tisztában kell lenni:

Elveszett eszközök

Az eszközvesztés gyakori kiberbiztonsági kockázat. Azok az alkalmazottak, akik egy munkahelyi beállítás során elveszítik a vállalati hálózathoz csatlakoztatott végponti eszközöket, hálózatukat támadásoknak tehetik ki.

Elavult biztonság

A rosszindulatú szereplők felhasználhatják a rendszer bármely gyenge pontját, beleértve a régi biztonsági csomagokat is. A biztonsági frissítések nem megfelelő alkalmazása vagy az elavult operációs rendszerek sebezhetővé teszik eszközeit.

Frissítenie kell a végponti eszköz biztonságát. A legtöbb biztonsági eszköznek lehetősége van arra, hogy bekapcsolja az automatikus frissítéseket, hogy az az Ön hozzájárulása nélkül történjen. A frissítések új funkciókat, hibajavításokat és teljesítményjavításokat tartalmaznak a biztonság fokozása érdekében.

A titkosítás ki/bekapcsolása

A titkosítás egy biztonsági technológia, amely megvédi eszközét az illetéktelen hozzáféréstől. Információkat kódol, így csak arra jogosult személyek olvashatják el. Tekintse ezt az adatok második biztonsági rétegének. A felhasználók például használhatják a rendelkezésre álló szoftvereket merevlemezeik titkosításához.

A végponti eszközök felhasználói igényeiknek megfelelően be- vagy kikapcsolhatják ezt a lehetőséget. Ennek átkapcsolása azonban nem kívánt hozzáférési pontokhoz vezethet.

| 👍 Hasznos cikkek: A végponti eszközök védelmének egyik kulcsa a tudás megszerzése. Az alábbiakban cikkek, felbecsülhetetlen értékű források találhatók a kiberbiztonsággal kapcsolatos ismereteinek bővítéséhez: Kiberbiztonsági trendek 2023-ban Hány kibertámadás történik naponta? |

Bottom Line

A munkahelyi hálózathoz és adatvagyonhoz hozzáférést biztosító végponti eszköz nem csupán kiváltság, hanem felelősség is, mivel ezek az eszközök eredendően sebezhetők a támadásokkal szemben.

A távoli munkavégzés forgatókönyveiben az alkalmazottak elsősorban nagy önállósággal, de kevés biztonsági tudatossággal rendelkező végponti eszközöket üzemeltetnek. Tehát a csúcskategóriás és frissített kiberbiztonsági csomagokon kívül az alkalmazottaknak megfelelő oktatással, megfelelőség-kezeléssel és kockázatcsökkentéssel is rendelkezniük kell.

Egy-egy körültekintő alkalmazott sok változást hozhat.

GYIK

-

A router végpont eszköz?

Az útválasztó olyan hálózati berendezés, amely a forgalmat egyik hálózatról a másikra irányítja. Ez nem egy végponti eszköz, mivel CPE-nek vagy ügyfélhelyi berendezés hardverének minősül, amelyet fizikailag telepítenek az ügyfél helyére. Egyéb CPE-k közé tartoznak a kapcsolók, terheléselosztók, hálózati átjárók és tűzfalak.

-

Mely eszközök biztosítanak kapcsolatot a végberendezésekkel?

A végberendezésekhez csatlakozást biztosító eszközöket közvetítő eszközöknek nevezzük. Az egyes gazdagépeket csatlakoztatják a hálózathoz, és biztosítják az adatáramlást. Ide tartoznak a tűzfalak, útválasztók és kapcsolók/vezeték nélküli hozzáférési pontok.

-

Melyik eszköz nem tekinthető végponti eszköznek?

Egy eszköz nem tekinthető végpontnak, ha a hálózat részét képezi. Ezek az eszközök lehetővé teszik a végponti eszközöknek, hogy beszéljenek egymással, például az útválasztókkal.

-

Miért van szükségünk végponti eszközökre?

A végpont eszközök olyan fizikai eszközök, amelyek hozzáférési pontként szolgálnak egy vállalati hálózathoz. Enélkül nem tudnánk csatlakozni az internethez.